Log4jの脆弱性とは

オープンソースのソフトウェアパッケージLog4jの欠陥であるLog4j CVEは、世界中の膨大な数の組織をマルウェアにさらし、DDoS攻撃用のボットネットを大規模に発生させました。

マルウェアからボットネット、DDoS攻撃まで、脅威を呼び込むゼロデイ脆弱性は

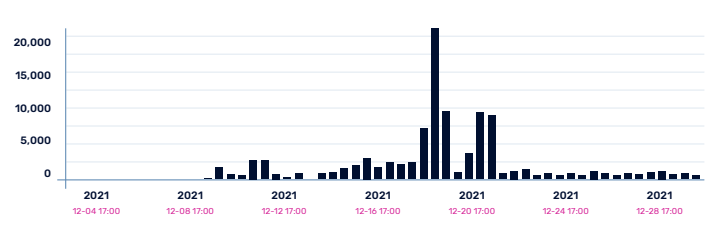

Log4jの脆弱性は、ここ数年で最も深刻なサイバーセキュリティ危機の1つと呼んでも過言ではありません。広く普及しているオープンソースのソフトウェアパッケージLog4jの欠陥であるLog4j CVEは、世界中の膨大な数の組織をマルウェアにさらし、DDoS攻撃用のボットネットを大規模に発生させました。ゼロデイ脆弱性であるLog4j CVEは、2021年11月24日にApache Software Foundationに初めて報告される前、あるいは2021年12月10日に公表される前に、すでにサイバー犯罪者によって悪用された可能性があります。

Log4j のゼロデイ脆弱性が前例のない規模に広がったことにより、その修復は重要かつ困難なものとなりました。Log4j CVEは、ネットワークサーバ、重工業機器、自動車、プリンタ、スマートフォンなど数億のデバイスに影響を与え、Cloudflare、iCloud、Minecraft.Java Editionなどの人気サービスも影響を受けます。Log4jを悪用されないようにするためには、これら全てのソフトウェアを新しいバージョンにアップデートする必要があります。

Log4j CVE の仕組み

2001年初頭にリリースされたLog4jは、エラーやステータスレポートのようなイベントを記録するためのサブシステムです。軽量で使いやすく、Log4jはすぐに最新のアプリケーションの一般的なコンポーネントとなりました。しかし、このパッケージにはJava Naming and Directory Interface (JNDI)が使用されているため、犯罪者に悪用される恐れがありました。

イベントを記録するために不正な HTTP/HTTPS リクエストを送信し、そのヘッダーに JNDI リクエストを含めると、攻撃者は Log4j を通じてハッカー自身の LDAP サーバーに対してクエリーを実行させることができ、その結果、悪意のある Java オブジェクトを含むディレクトリデータで応答できるようになります。このようにして、Log4Jの悪用により、サイバー犯罪者はリモートコード実行(RCE)攻撃を開始し、ターゲットコンピュータへの完全なアクセスを取得できます。

ボットネット、DDoS攻撃、マルウェアなど、サイバー犯罪の被害が拡大

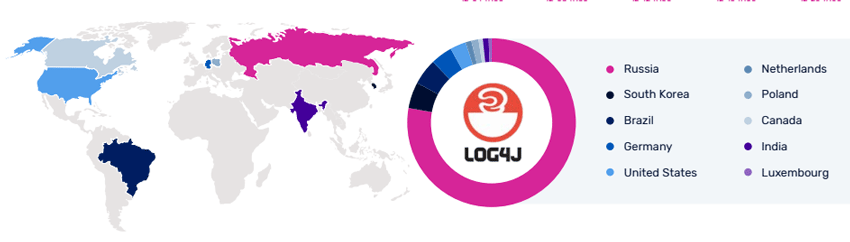

Log4jのゼロデイCVEが公開されると、サイバー犯罪者は、Log4jエクスプロイトのテストから活発な攻撃まで、劇的な反応を見せました。数日のうちに、Charming KittenまたはAPT35と名付けられたイラン国家に支援されたハッキンググループが、イスラエルの政府および企業サイトに対して複数のLog4jエクスプロイト攻撃を開始しました。新しいLog4jエクスプロイトの変異やバリエーションは急速に増殖し、2021年末には、高度持続的脅威(Advanced Persistent Threat、APT)のAquatic Pandaが、大学から産業情報や軍事機密を盗む目的で、Log4Shellエクスプロイトツールを使用していました。一方、Mirai、Elknot<.a>、Gafgytなどのボットネットは、Log4jの脆弱性を利用して、IPカメラ、スマートテレビ、ネットワークスイッチ、ルーターなどのIoTデバイスを危険にさらしていました。

IoTデバイスにLog4jが広く採用されていることを考えると、Log4j CVEを利用してボットネットが構築されていることは特に問題です。IoTデバイスは、数ヶ月から数年にわたりパッチ適用作業が長引くか、完全に無視される可能性があるため、サイバー犯罪者は、脆弱なIoTデバイスを暗号マイニングやDDoS攻撃のプラットフォームに利用する機会を十分に得ることになるでしょう。特にMiraiは、あらゆる規模の被害者に対して、直接的に、あるいは他の脅威者にレンタルされて独自の攻撃を仕掛けるという形で、長年の脅威であり続けています。

他の形態のマルウェアも、Log4jの脆弱性を悪用しています。2021年末以前にも、ベルギー国防省が、ネットワークに対するランサムウェアの一部と思われる攻撃を発見しています。2022年1月初旬、マイクロソフトは、サイバー犯罪者が英国国民保健サービス(National Health Service、NHS)を含む組VMware Horizonサーバーソフトウェアを標的とし、Log4jエクスプロイトをベースに新たに開発したランサムウェア株、NightSkyをインストールしていたことを確認しました。

B1txor20は、2022年3月にQihoo 360のネットワークセキュリティ研究所の研究者によって初めて確認され、バックドア、SOCKS5プロキシ、マルウェアのダウンロード、データの盗難、任意のコマンド実行、ルートキットのインストール機能を配備しています。Log4jエクスプロイトを使用し、マルウェアはLinux ARM、X64 CPUアーキテクチャを攻撃し、DNSトンネリングを使用してボットネットのC & Cサーバーとの間で指示を受け、データ漏洩を引き起こします。

Log4jエクスプロイトやその他のゼロデイ脅威から組織を守るために

Apache Foundationは、Log4jのCVEの公開に迅速に対応し、一連の更新版をリリースし、最終的に2021年12月17日に完全に安全なリリースであるバージョン2.17.1を公開しました。しかし、サイバーセキュリティの専門家がよく知っているように、セキュリティパッチが利用可能なことと実セキュリティに反映されることとははイコールではありません。脆弱性が発表された直後にGoogle Securityブログが指摘したように、35,000以上のJavaパッケージが影響を受ける可能性があり、そのほとんどが5レベル以上深い階層で影響を受けます。「これらのパッケージは、まず最も深い階層での依存関係から始めて、ツリーのすべての部分にわたって修正が必要になります」と同社は警告しています。

IoT デバイス、従業員が所有するノートパソコンやスマートフォンなど、組織全体でLog4j ライブラリをアップグレードまたは無効化することは大変な作業ですが、絶対に必要です。この重要な作業以外にも、企業のサイバーセキュリティ・チームは、Log4j が悪用されるリスクを最小化するための手段を講じる必要があります。Webアプリケーション・ファイアウォールを導入し、未知の IP アドレスからのLog4j RCE攻撃で使用される JNDI リクエストを含む未承認のソースとコンテンツをフィルタリングするように構成する必要があります。同様に、JNDI ルックアップを無効にして、悪意のある LDAP サーバーへのクエリーを防ぐことができます。リモートJavaオブジェクトのロードを無効にすることで、悪意のあるコードが環境にインストールされないようにすることもできます。

IoTデバイス、従業員が所有するノートパソコンやスマートフォンなど、組織全体でLog4jライブラリをアップグレードまたは無効化することは大変な作業ですが、絶対に必要です。この重要な作業以外にも、企業のサイバーセキュリティ・チームは、Log4jが悪用されるリスクを最小化するための手段を講じる必要があります。Webアプリケーション・ファイアウォールを導入し、未知のIPアドレスからのLog4j RCE攻撃で使用されるJNDIリクエストを含む未承認のソースとコンテンツをフィルタリングするように構成する必要があります。同様に、JNDIルックアップを無効にして、悪意のあるLDAPサーバーへのクエリーを防ぐことができます。リモートJavaオブジェクトのロードを無効にすることで、悪意のあるコードが環境にインストールされないようにすることもできます。

IoT デバイスやその他のデバイスがボットネットに組み込まれ、DDoS攻撃に利用されることを防ぐことは、Log4j エクスプロイトが登場するずっと以前から、サイバーセキュリティの重要な優先事項となっています。Log4j の脆弱性は、特にウクライナとロシアの紛争に関連する DDoS 攻撃が急増していることを考えると、このリスクを大幅に増大させます。多くの場合、これらの攻撃は、オープンなNTP、LDAP、SNMPサービスを通じて、DDoSアンプ攻撃やリフレクション攻撃などの方法を用いてその影響を拡大させます。

このため、企業はボットネットの勧誘とDDoS攻撃の両方に対する防御を強化する必要があります。そのためには、まず企業ネットワークのセキュリティを確保し、攻撃対象領域を縮小し、インターネットに公開されたIoT資産のインベントリを維持する必要があります。オープンなNTP、LDAP、SNMPサービスの数を減らすことで、DDoSの増幅と反射の手口を阻止することができます。ネットワークのパフォーマンスが低下している場合は、ボットネットの感染が疑われるため、SecOpsチームによる迅速な対応が必要です。

A10 NetworksがLog4jエクスプロイトやその他のゼロデイ脅威から組織を保護する方法

A10ネットワークスは、ゼロトラスト戦略をサポートする高度なサイバーセキュリティ・ソリューションを提供し、企業のネットワークとデータの保護を支援します。これらのソリューションには以下が含まれます。

- インテリジェントで自動化されたA10のDDoS対策ソリューションA10 Defend Suiteは、高度なDDoS 対策と緩和を行い、DDoS 攻撃から保護します。

- A10 のSSL/TLS可視化ソリューション SSLインサイトは、ネットワークトラフィックを 完全に可視化 し、攻撃者がマルウェアをネットワークに潜入させたり、データを流出させたりすることを困難にすることができます。

- A10の統合型ADC+ファイアウォール A10 Thunder® CFWは、IPsec VPN、セキュアWebゲートウェイ、DNS over HTTPS(DoH)、CGNATをサポートし、DDoS防御機能を統合した拡張性の高いハイパフォーマンス・ファイアウォールです。

- A10 Harmony® Controllerは、ADC、SSLi、CFW、CGNを含むA10ネットワークスのThunder製品群の集中管理をサポートします。

A10 の最新の DDoS 防御ソリューションである Zero-day Automated Protection (ZAP) は、マルチレベルの適応型ミティゲーションポリシーと ML を利用した ZAPR(ゼロデイ攻撃パターン認識)を使用して、攻撃トラフィックを迅速かつ効果的にスクラビングします。

こちらの記事にも興味ありますか?

DDoS武器レポート

DDoS攻撃を引き起こす武器、世界の最新状況はー

「DDoS攻撃の発生源と増加率」「ロシアとウクライナの紛争による影響」など、調査結果を元に解説。本レポートでは、DDoSの世界における最新の動向を紹介し、セキュリティ体制を改善し、壊滅的なDDoS攻撃からリソースを保護するために役立つ情報をお伝えします。