個人アカウントの利用による情報漏洩のリスク

近年、デジタルトランスフォーメーションや働き方改革の推進により、クラウドサービスの利用やビジネス向けのチャットアプリケーションの利用が進んでいます。これらは、ビジネスを円滑化し、コミュニケーションの活発化や迅速化などのメリットをもたらす一方、企業で把握できていないアプリケーションの利用によりセキュリティリスクを高める"シャドーIT"や、トラフィック増大によるネットワークの圧迫など、新たな問題を生んでいます。

A10のソリューション

「クラウドサービスの利用アカウント制限」は、企業内のクライアントからクラウドサービスにアクセスする際、個人/無料アカウントでのログインを制限するソリューションです。

自社テナント以外へのアクセス制御、テナント制限(Tenant Restrictions)とも呼ばれています。

A10 Thunder CFWをプロキシとして導入、社内からクラウドサービスへのアクセス時にA10 Thunder CFWのSSL/TLS可視化(SSLインサイト)機能で暗号化されたログイン情報を可視化することで、テナント制御機能によって許可されたユーザーのみログインを許可、個人や無料アカウントでのログインをブロックします。宛先ドメイン名を識別して通信を振り分けることも可能なため、クラウドサービス利用時に増大する既存プロキシの負荷を軽減することも可能です。

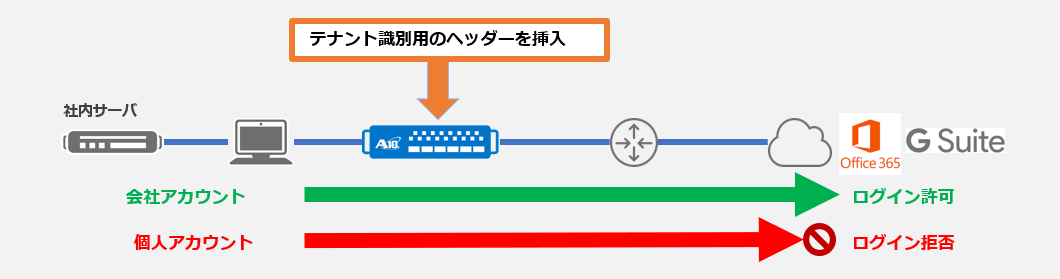

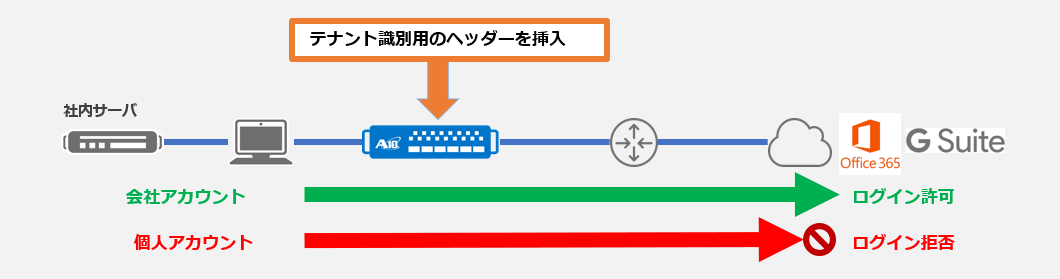

Microsoft 365の個人アカウント利用制限

Microsoft 365の機能で指定した法人アカウントのみ社内からのログインを許可し、個人アカウントや他の法人アカウントなどでのログインを制限することが可能です。

- ① A10 Thunderをプロキシとして導入

- ② SSL可視化により対象ドメインのHTTPS通信を復号

- ③ クラウドサービスのテナントを識別するヘッダーを挿入

- ④ トラフィックを再暗号化してクラウドサービスに送信

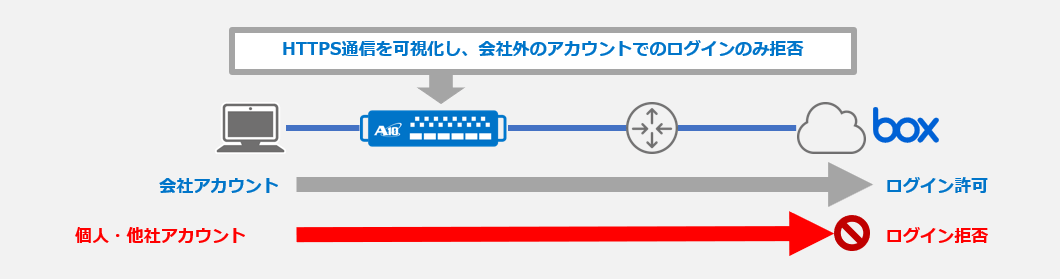

BOXの個人アカウント利用制限

社内からBOXへのアクセス時、法人アカウントのみログインを許可し、個人や他社アカウントでのログインを制限することが可能です。これにより、社外のBOX利用者とのコラボレーションを維持しつつ、許可されていないアカウントの利用を制限することができます。

- ① A10をプロキシとして利用

- ② SSL可視化(SSLインサイト)機能でHTTPS通信を復号

- ③ 会社ドメインへのログインかどうかを検査し、個人アカウント利用であればログインをブロック

さらに、他社からの"ファイルリクエスト"へのアクセスを制御することも可能です。

G suiteの個人アカウント利用制限

G Suiteの機能で指定した法人アカウントのみ社内からのログインを許可し、個人アカウントや他の法人アカウントなどでのログインを制限することが可能です。

- ① A10 Thunderをプロキシとして導入

- ② SSL可視化により対象ドメインのHTTPS通信を復号

- ③ クラウドサービスのテナントを識別するヘッダーを挿入

- ④ トラフィックを再暗号化してクラウドサービスに送信

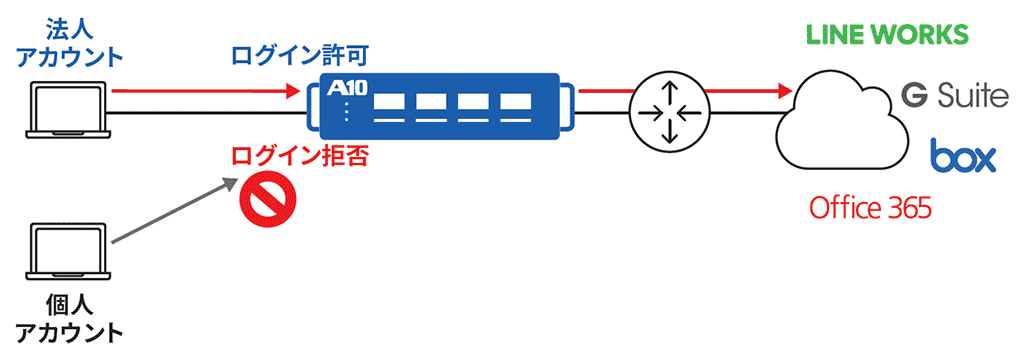

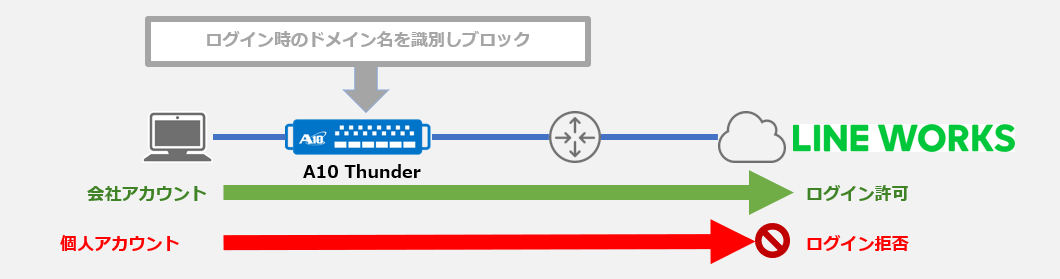

LINE WORKSの個人アカウント利用制限

LINE WORKSのWebアプリケーションからの個人アカウントでのログインを制限し、承認されたアカウントのみからログインを許可することが可能です。

- ① A10をプロキシとして利用

- ② SSL可視化(SSLインサイト)機能でHTTPS通信を復号

- ③ ログイン時の情報を検査し、異なるドメインへのアクセスをブロック

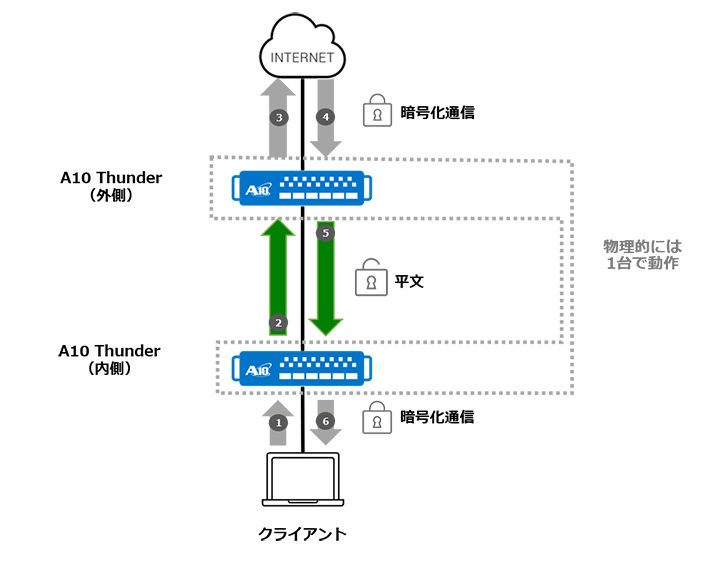

SSL/TLS可視化機能により、暗号化されたログイン情報にも対応

全てのアウトバンドトラフィックとMicrosoft 365の利用状況を可視化します。認可/非認可のSaaSアプリケーションの利用状況やセキュリティイベントを追跡できるようになります。

- クライアント側Thunderで外向けSSL/TLS通信を復号

(URLカテゴリ等でバイパスも可能) - 平文のリクエストに処理を適用

- 回線側Thunderにおいて再暗号化し、SSL/TLS通信を外部サーバーへ送信

- 回線側Thunderでサーバーからの応答トラフィックを復号

- 平文のレスポンスに処理を適用

- クライアント側Thunderにおいて通信を再暗号化し、クライアントへ送信

*復号のためには必ずクライアントとThunderでサーバー証明書を共有する必要があります

© 2026 A10 Networks, Inc. All rights reserved. Privacy Policy | Legal Notices