クラウドアクセスプロキシ

Microsoft 365等SaaS導入に伴い発生するWAN回線のひっ迫や

社内データセンターのプロキシサーバー/ファイアウォールの負荷の課題を解決します。

企業のクラウドシフトに伴いインターネット向けのトラフィックが急激に増加すると、WAN回線のひっ迫や社内データセンターのプロキシサーバー/ファイアウォールへの負荷が高まり、クラウドサービスだけではなくビジネスにおいて重要なサービスにアクセスできなくなるなどの問題が起こります。

プロキシやネットワーク回線への負荷

- 「Microsoft 365(旧Office 365)」や「Google Workspace(旧G Suite)」のようなSaaS版オフィススイートでは、Web閲覧とは比べ物にならないほど多くのセッションが発生します。

- 社内データセンターに設置されたプロキシやファイアウォールの負荷が増大しネットワークのボトルネックとなります。

- プロキシを増設した場合、十分な性能を得るための投資額は一般的に高額になります。

- 拠点からのインターネットへの通信量が増えることにより、ネットワーク回線がひっ迫します。

運用負荷の増大

- 多くのSaaSベンダーは、サービスのIPアドレスを頻繁に変更する傾向にあります。

- UTMやSD-WAN、ルーター、ファイアウォール等、IPアドレスを用いてトラフィックを制御するソリューションの場合、IPアドレスが変更されるたびに設定を変更しなければなりません。

- 同じIPアドレスで複数のサービスが提供されている場合、識別が困難となり、振分けがうまく行えません。

シャドーIT

- SaaSサービスを導入すると、個人アカウントや無料アカウントなど、意図しないアカウントでの接続により、社内からの情報漏洩が発生する恐れがあります。

- UTMやSD-WANの場合、パフォーマンスや機能の問題により、個人アカウントの利用を制限できない場合があります。

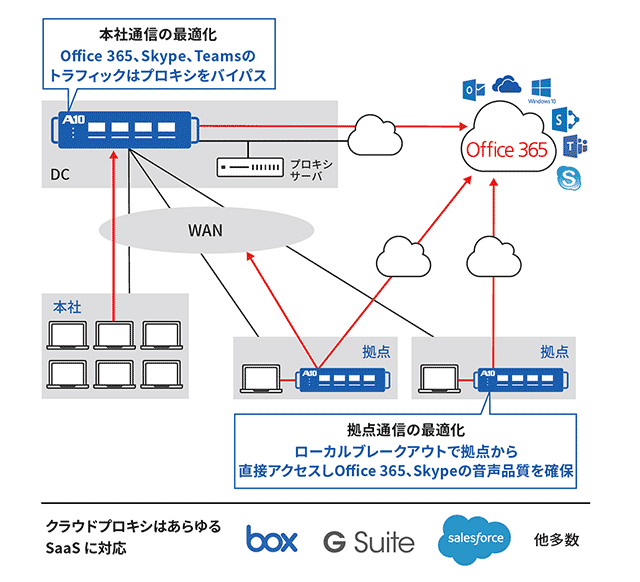

社内データセンターにおける、A10のSaaSトラフィック最適化ソリューション

Microsoft 365やGoogle WorkspaceなどSaaSの利用で増大するネットワーク負荷やセキュリティ課題をA10 Thunder CFWのクラウドアクセスプロキシ(クラウドプロキシ)機能で軽減するソリューションです。

クラウドアクセスプロキシ(クラウドプロキシ)

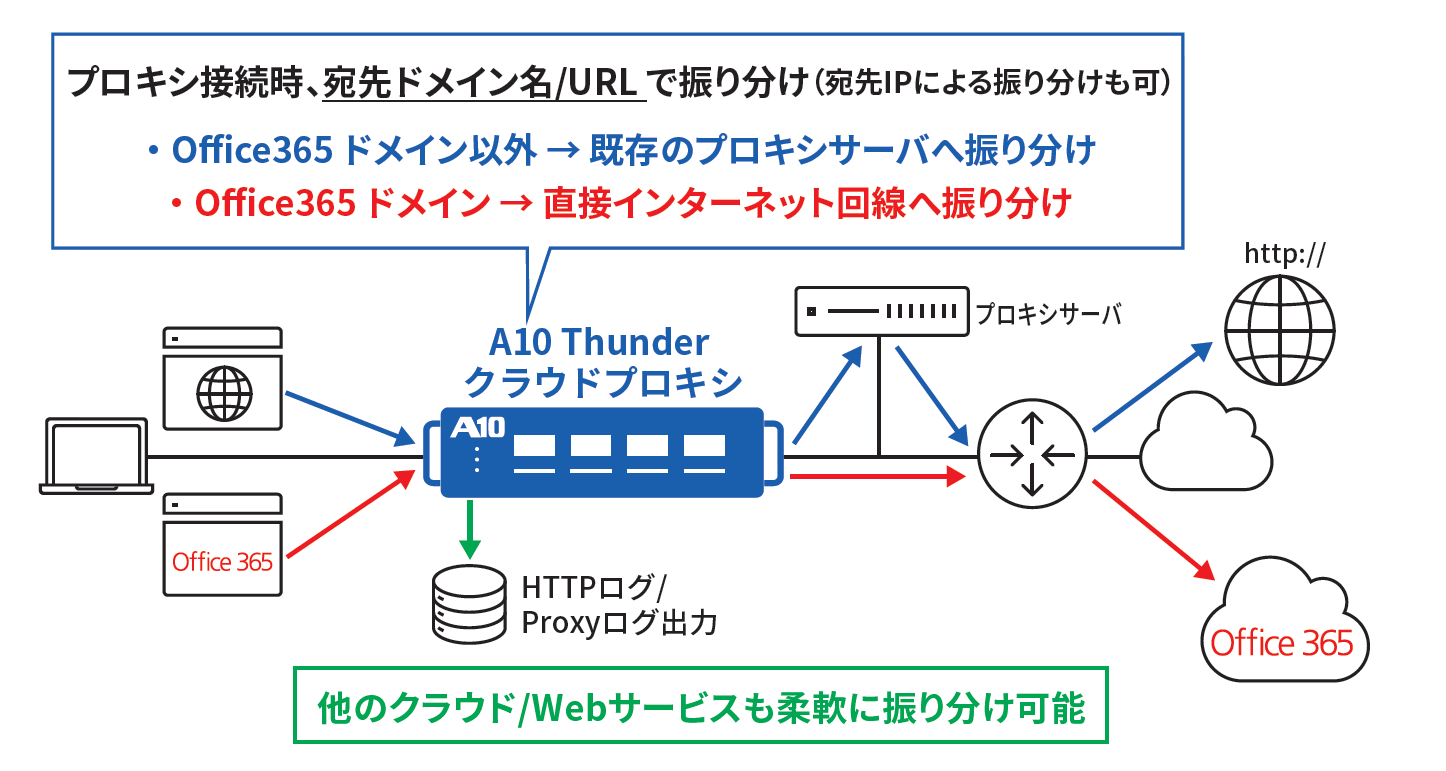

A10 Thunder CFWをプロキシとして導入することにより、SaaS導入後の既存プロキシへの負荷を軽減します。不定期に変更されるMicrosoft 365のドメイン名の自動更新も可能です。

- エントリー機器でもハイエンドのプロキシの20倍以上のセッションを処理可能です。

- 宛先ドメイン名/URLにより通信を振分けることにより、IPアドレスよりも精度が高い振分けが可能 です。

- 透過的にネットワークに導入できます。

- Microsoft 365のURLリストを自動的に更新することができます。

ネットワーク回線をオフロード

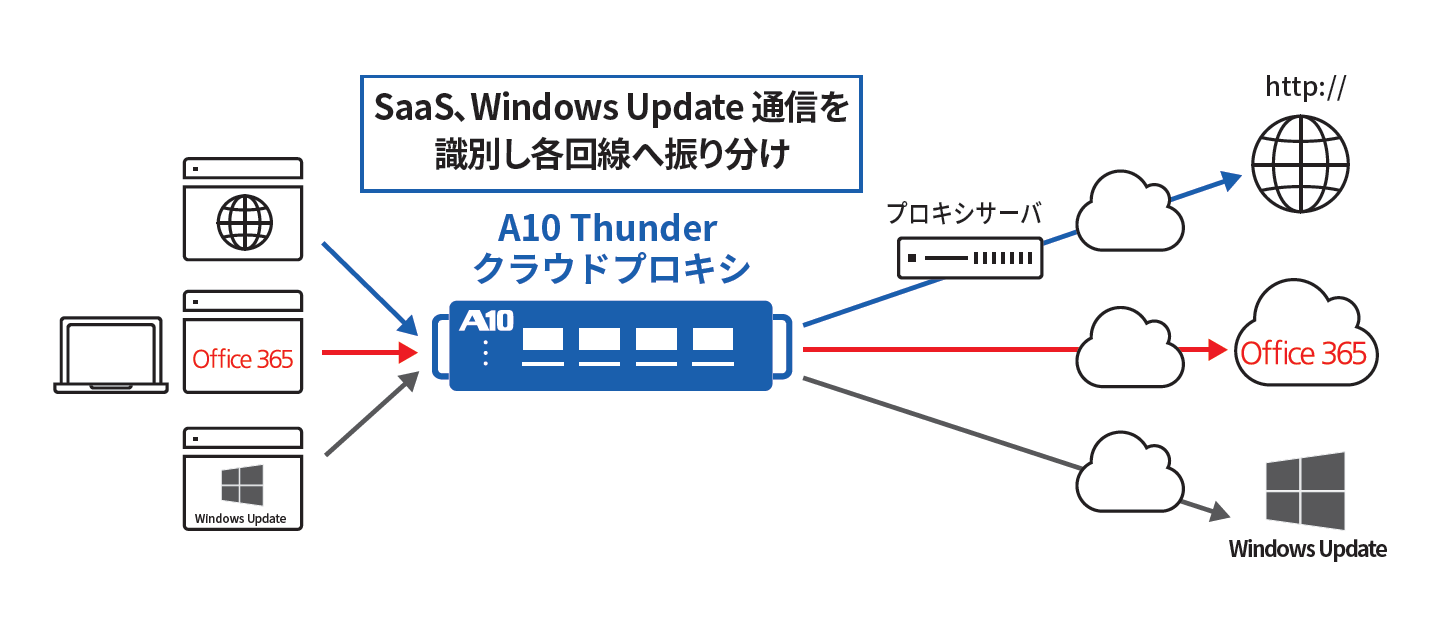

SaaSへのアクセスはプロキシを経由せず直接 SaaS 専用回線へ振り分けることが可能です。SaaS 向け通信以外は、既存プロキシサーバへ振り分けてからインターネット接続回線へ転送されるため、回線のひっ迫を回避しながら安全性も担保します。

- Windows Update 通信など、ソフトウェアアップデートのトラフィックも識別し、専用回線へ振り分けることができます。

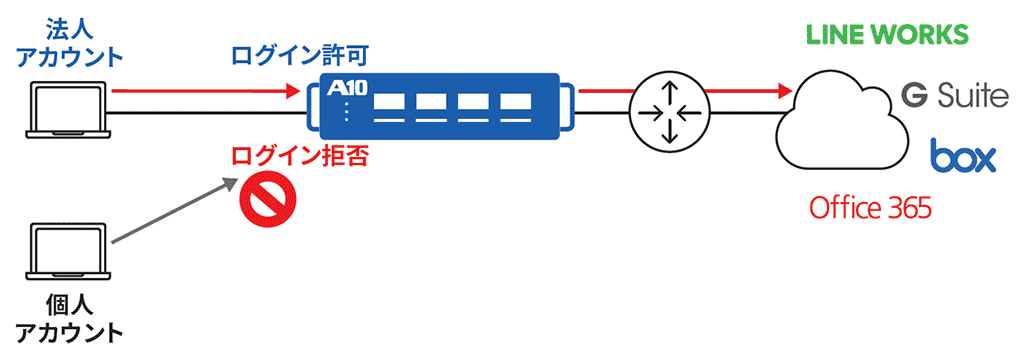

テナント制限ソリューション

企業内のクライアントからクラウドサービスにアクセスする際、許可されたユーザーのみログインを許可、個人/無料アカウントでのログインを制限することが可能です。

- SSL/TLS 可視化機能により暗号化されたログイン情報にも対応できます。

- 社内からの情報漏洩を防止することができます。

- Microsoft 365、Google Workspaceだけでなく、box、LINE WORKSなどでも個人アカウント利用の制御が可能です。

拠点でのネットワーク回線のオフロード

ローカルブレークアウト

Microsoft 365などのSaaS宛通信のみを拠点から直接インターネットに振分け、それ以外のトラフィックはこれまで通りWANを経由してデータセンターからインターネットに接続することが可能です。

これによりWANや従来のインターネット回線に集中する通信をオフロードし、拠点およびWANでの快適なインターネットアクセスを実現します。

ブレイクアウト方式の比較

| A10ネットワークス | 他社ADC製品 | UTM製品 | SD-WAN | |

|---|---|---|---|---|

| センターブレイクアウト | 〇 | ○ | ○ | × |

| ローカルブレークアウト | 〇 (プロキシチェインも可) |

× (専用モデル無) |

○ | △ (プロキシチェイン不可) |

| パフォーマンス | 〇 | ○ | △ | × |

| トラフィック制御 | 〇 (URL/ドメイン/IPベース) |

〇 (URL/ドメイン/IPベース) |

△ (IPベースが主流で、CDNが利用される大多数のクラウドサービスへのリアルタイムでの追随が難しい) |

△ (アプリケーション識別やIPベース、トラフィック制御の精度が必ずしもよくない) |

| セキュリティ機能 | △ (L4/L7 FW、URLフィルタ) |

△ | ○ | × (多くの場合FWのみ) |

| テナント制限 | 〇 (標準機能) |

△ (追加オプション) |

× (パフォーマンス懸念) |

× (機能的に不可能) |

© 2026 A10 Networks, Inc. All rights reserved. Privacy Policy | Legal Notices