ゼロトラストセキュリティとは

ゼロトラストセキュリティモデルは、組織の内外を問わず何も信用しないことを前提とするセキュリティモデルです。

もし、あなたが一人で家にいても、ドアや窓に鍵がかかっていれば、泥棒の侵入を防ぎ銀食器が安全であることに疑いはもたないかもしれません。鍵がしっかりしていれば、おそらく安心できるでしょう。あなたは自分の城を持っており、事実上の物理的な防御としてはお堀でしょう。ここにあなたの配偶者が加わったとしましょう。あなたの銀食器がなくなる可能性は、統計的に高くなりました(それほど高くはならないでしょうが)。今度は、祖父母の部屋にあなたの子供たちやあなたの母親を加えてみましょう。貴重品が盗まれる確率がさらに高まりました。これもまた、可能性はゼロではありませんが、それほど高くはないことを願っています。。兄弟や義理の両親が現れ、大学時代の友人が泊まる場所を求めてやってきて、排水溝の詰まりを直すために配管工がやってきて......。

自分一人しかいないときは、貴重品は安全だと期待することがかろうじてできましたが、お城の内部人口が増え、お堀を渡ろうとする交通量が増えると、セキュリティに対する信頼はそれに応じて低下してしまいます。

企業を守る

企業のIT環境においても同様の問題があり、10年前までは「城と堀」モデル、つまり堀と城の内側は安全であるという前提が主流でした。しかし、情報漏えいの頻度とコストの増加に伴い、企業のセキュリティコストは年々増加するにつれ、企業のセキュリティに新たなアプローチが必要となりました。そこで登場したのが、「ゼロトラスト」モデルです。

2010年、Forrester Research Inc.のプリンシパル・アナリストであるJohn Kindervagは、検証を行わない限り、組織の内外を問わずネットワーク接続は、検証なしでは決して信用すべきではないと主張するゼロトラストモデルを作成しました。特にフィッシングやスピアフィッシングなど、ハッキング技術がより巧妙かつ効果的になるにつれ、悪者が内部アクセスを可能にし、「堀と城」の防御を回避させることがよくあるからです。さらに、Polynimbusのクラウドインフラへの移行は、企業の IT 基盤を新たな方法で拡張することになるため、徹底したセキュリティの必要性がこれまで以上に高まります。

ゼロトラストセキュリティ防御の構築方法

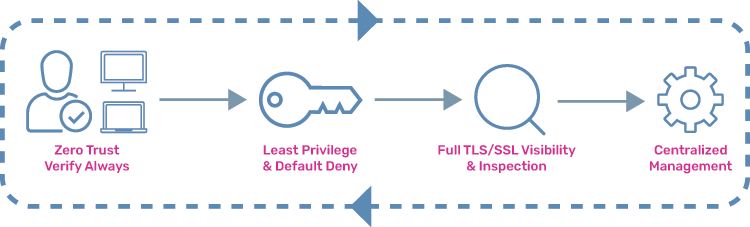

ゼロトラストセキュリティ戦略の第一線は、どのエンドポイントが安全で、それぞれのエンドポイントで誰が、あるいは何がアクティブになっているかを把握することです。そのためには、多要素認証、暗号化、分析、ファイルシステムへの権限、統合アクセス管理、最小限のアクセスポリシーが必要です。しかし、ゼロトラストモデルの最も重要な要素は、セキュリティで保護された安全なネットワーク経由、および、セキュリティで保護されず安全ではないネットワーク経由で転送されるコンテンツを分析する機能です。

そのためには、TLS/SSL復号化機能とTLS/SSL検査機能を備えたアプリケーション配信コントローラーが必要です。これにより、マルウェアや個人を特定できる情報(PII)などの機密データの転送を検出し、ブロックしたり報告したりすることができます。ゼロトラストモデルは、オンプレミスおよびマルチクラウドのネットワークセキュリティにおいて最も効果的なセキュリティ戦略です。

A10のソリューション

業界をリードするA10のアプリケーション配信・負荷分散ソリューションA10 Thunder® ADCは、ハードウェアとソフトウェアの両方のフォームファクターがあり、ディープパケットインスペクションとフィルタリング、集中管理、SSLオフロード、ロードバランス、トラフィックシェーピングを提供し、ゼロトラストセキュリティ戦略の最もコスト効率の高い中核になるものです。

こちらの記事にも興味ありますか?

ゼロから始めるゼロトラスト

リモートワークの普及に伴い、従来主流だった境界型防御に代わって注目され始めた『ゼロトラスト』というセキュリティの考え方。

本書は”ゼロトラストアーキテクチャとは何?”から”ゼロトラストへの移行ステップ”まで解説した、ゼロトラストの入門書です。

ブログを見る