※本ブログは、米国時間3月4日に公開されたA10本社ブログの抄訳を基にしています。

A10セキュリティリサーチチームによる攻撃の追跡

ウクライナ紛争では、物理的な攻防に加えて、国家が支援するサイバー脅威にも注目が集まっています。ウクライナ内のシステムを標的とする攻撃者、および関連する攻撃や他への影響を阻止するために、早急な対応が必要です。このブログでは、Rich Grovesが率いるA10のセキュリティリサーチチームが観測した、攻撃に関する知見を詳しく紹介します。また、これらの攻撃を緩和するための対策、自組織のネットワークが無意識のうちに攻撃者に加担しないようにするためのアドバイスも提供します。

脅威のベクトルに関するレポートとガイダンス

国家が支援するサイバー攻撃は特段新しいものではありませんが、ここ数年は銀行、医療、政府機関などの組織へのDDoS攻撃が大きく取り上げられていたため、目立っていませんでした。現在、サイバー紛争は、さまざまな前線で繰り広げられ、マルウェアやDDoS攻撃、ウェブサイトの改ざんなどの手法が報告されています。米国国土安全保障省の一部であるCISA(Cybersecurity and Infrastructure Security Agency)のガイダンスは、目下の脅威について警告しています。

「ウクライナ国内の組織に対する破壊的なサイバー攻撃がさらに続く可能性があり、意図せず他国の組織にも波及する可能性がある。組織は警戒を強め、そのような事態に備えるための計画、準備、検知、対応を網羅する能力があるか評価する必要がある。」

今日、私たちは現在のサイバー紛争に対する"準備"の結果を目の当たりにしているのかもしれません。例えば、2020年には、ロシア連邦保安庁が大規模なIoTボットネットの構築を目指していることが明らかになりました。また、複数の亜種を持つ「Wiper」といったマルウェアが、標的となるコンピュータシステムから機密データを抜き取ったという報告もあります。さらに、政府機関や銀行、教育機関など、インフラサービスを提供する組織を対象に、国家ぐるみと思われるDDoS攻撃が行われています。また、ハクティビストによる反撃が起きていることも報告されています。例えば、Anonymousというグループはロシアの著名なウェブサイトをハッキングして、反戦メッセージを掲載しました。このように、攻めと守りの両面から対策がとられていることがわかります。

DDoSアンプ・リフレクション攻撃は継続的にウクライナを標的にしている

A10のセキュリティリサーチチームは、ウクライナ政府のネットワークや、関連する商業インターネット資産に対する大規模かつ持続的なDDoS攻撃と、紛争初日の急激な攻撃増加を検出しています。

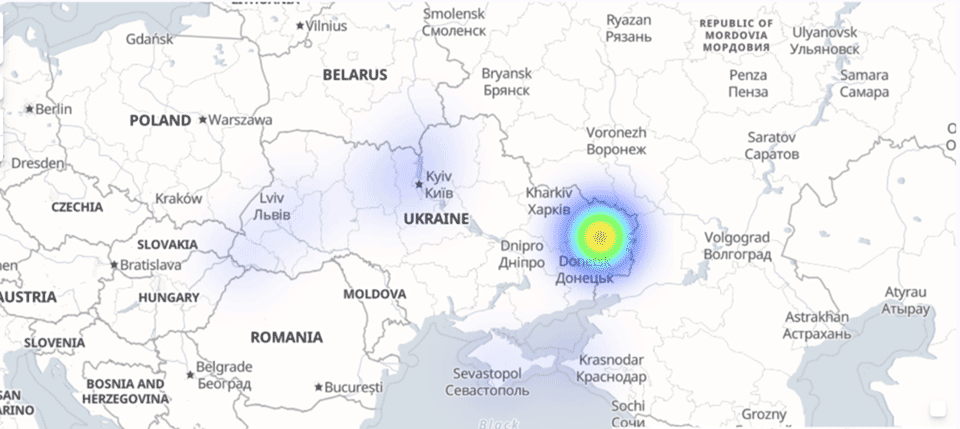

図1:ウクライナへのDDoS攻撃を示すヒートマップ

A10リサーチチームが、一つのハニーポットで見られた初日の大規模攻撃に焦点を当てて調査したところによると、ハッカーが正規のシステムを利用しDDoSアンプ・リフレクション攻撃に加担させようとしていたことが分かりました。問題のハニーポットのホストは、2月24日にウクライナで物理的な対立が始まってから数時間後に、初めて悪用が試みられ、数時間後にさらなる活動が見られました。図1のヒートマップは、ウクライナのシステムを標的としたリクエストに対するレスポンスでフィルタリングされたもので、多くの標的を確認することができます。しかし、この初日で目立ったのは以下の2か所です。

- PP Infoservis-Link(以下、第1ターゲット) - Apple Remote Desktop (ARD)のリクエストレスポンスが200万件以上

- ウクライナ閣僚事務局(以下、第2ターゲット) -ネットワークタイムプロトコル(NTP)のリクエストが60万件以上

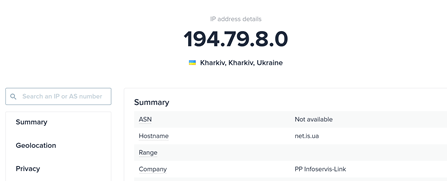

第1ターゲットは、自動ルックアップで返された名前が多少わかりにくいものになっていますが、PP Infoservis-Linkをドリルダウンして調べると、194.79.8.0というIPアドレスブロックに関連していることが分かります。このアドレスがどこに割り当てられているかを確認すると、ある情報源では、ウクライナの大都市の1つであるハリコフに地理的に位置していると記載されているのに対し、Whois情報では、ウクライナ、ルガンスキー地域、ルハンスキーのセベロドネツクと記載されています。アドレスブロックへのフラッディングは、特定のホストではないとはいえ、上流で緩和されない限り、ネットワーク機器で対処しなければならないDDoS攻撃を生み出します。したがって、この攻撃は、そのブロックと機器が紐づく多くのアプリケーション、サーバー、およびコアインフラに影響を与えることを目的としていると結論づけることができます。

第2ターゲットである政府部門は、以下のWikipediaの記述にあるように、国家主導のキャンペーンにである明らかな可能性を示しています。

「ウクライナ閣僚事務局の主な目的は、ウクライナ閣僚、政府委員会、ウクライナ首相、第一副首相、副首相、閣僚大臣、無任所大臣に対する組織、専門家、分析、法律、情報、材料、技術の支援である。」

図2:ipinfo.ioによる位置情報 https://ipinfo.io/194.79.8.0#block-summary

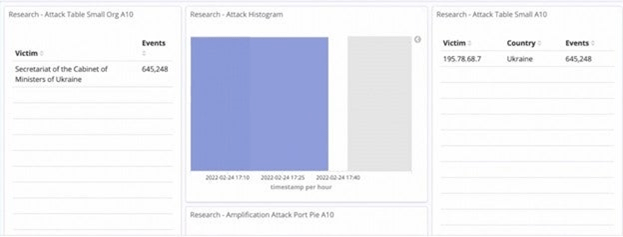

図3:15分間に1つのハニーポットに対して試行された645,248件のアンプリクエスト数

これらの攻撃を掘り下げると、似ているようで似ていないことがわかります。例えば、第2ターゲットでは、DDoSアンプ・リフレクション攻撃のためのネットワークタイムプロトコル(NTP)リクエストがUDPポート123で行われており、これは非常に一般的な攻撃です。しかし、第1ターゲットでは、あまり一般的ではないUDPポート3,283のApple Remote Desktop(ARD)プロトコルによるリクエストが行われています。

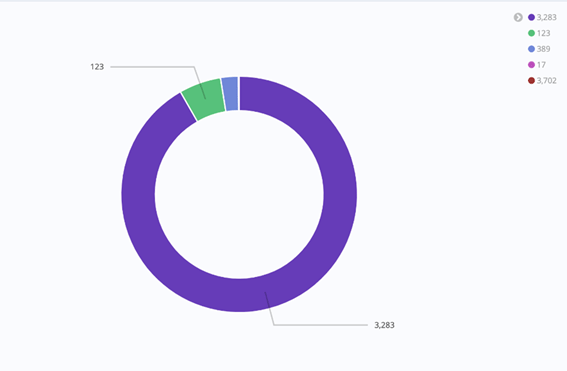

図4:2022年2月24日に1つのハニーポットで観測した、ウクライナの登録ASNを標的とするUDPプロトコルの割合。ARD、NTP、CLDAPがそれぞれ最もリクエストの多いプロトコルとなり、初日に発生した大規模攻撃後の6日間では、NTPが同じハニーポットで最も多く観測されたプロトコルだった。

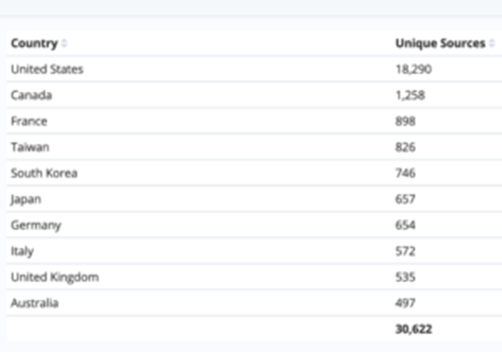

これらはUDPポートであるため、コネクションレス型(TCPはコネクション型)であり、送信元アドレスを詐称して元の要求者を隠蔽すると同時に、ターゲットに増幅された大きなペイロードをレスポンスとして送りつけることが可能です。これが、増幅(アンプ)と反射(リフレクション)攻撃が、攻撃者に好まれる理由です。例えばARDは、元のリクエストと比べて34倍以上増幅することができます。第1ターゲットに対するARD攻撃は、要求されたパケットの大部分(70%)が370バイトであったと推定されます。しかし、1,014バイトのパケット(23%)も多く、平均すると約500バイトと計算できます。500バイトを2,099,092回のリクエストで計算すると、1,049,546,000バイトとなり、1ギガバイト強のリクエストすべてが1台の端末から送信されたことになります。当社の「A10 DDoS Attack Mitigation: A Threat Intelligence Report」において、これらのプロトコルはどちらも上位5つに含まれていません。我々の調査で追跡しているARDの潜在的なDDoS武器は、30,622個あります。このうち10%を使用するだけで、理論上3.2テラバイト、50%を使用すれば16テラバイトのトラフィックを発生させることが可能になります。

図5:A10が追跡しているUDPベースのARDの潜在的DDoS武器の国別保有上位10国と全体の合計(リストにない国も含まれる)。

サイバー攻撃の第1ターゲットに対して特定されたARDプロトコルを相互参照すると、A10が追跡しているDDoS武器は30,622個ありますが、そのうち18,290個(59%)が米国に拠点を置いていることが分かります。このようなDDoS武器は他にも数多く存在しており、戦争国以外の国のIT部門がサイバー紛争に巻き込まれる可能性があることを明確に示しています。対策を講じることで、他国の組織もウクライナの被害を最小限に抑えることに貢献することができるのです。今回分析するハニーポットは、米国を拠点としていました。

上記のように、スポットライトを当てた2月24日の2つの例は、極めて大規模な攻撃でした。 しかし、ウクライナへの攻撃は、さまざまなUDPプロトコルを使った小規模な攻撃が一貫して続いていることが確認されています。その構成は時間の経過とともに変化しています。初日はARDが多く、その後の6日間はNTPが目立ちました。システムの所有者は、システムがサイバー攻撃や違法行為、ネガティブな目的に悪用されないように監視し、確認することが不可欠です。

組織を守り、無意識のうちに攻撃者にならないための対策を

このような情報を公開すると、良い影響があるのでしょうか。世界の多くの組織が、ウクライナのデジタルインフラへの攻撃に寄与してしまうようなサービスを抱えている可能性があることを明確に示しているのです。これらはDDoSの武器になるように悪用された正規のシステムであり、意図的に攻撃に加担している訳ではありませんが、IT担当者は自社のシステムに目を向け、DDoS攻撃の保護だけでなく、あらゆるツールを使って対策を取る必要があります。

この問題に対処するための手順には、次のようなものがあります。

- 潜在的な攻撃を引き起こす可能性のある不要なサービスを停止する

- アンプ攻撃やリフレクション攻撃に悪用される可能性のあるプロトコル、特にUDPベースのサービス(DNS、NTPなどの一般的なプロトコルやARD、CLDAPなどの一般的ではないプロトコルなど)で組織内から発生している異常なトラフィックフローを調査する

- ファイアウォールやネットワーク機器のアクセス制御を有効にし、システムが武器化されるのを防止する

- 既知のCVEに対処するため、すべてのシステムにパッチが適用され、最新の状態であることを確認する

- 複数のソースからガイドラインを確認する ― CISA、ベンダー、その他のセキュリティリソースなど、複数のソースからガイドラインを確認し、日々変化する状況を把握した上で、システムの安全性を確保するための措置を講じる

- 特にDDoS攻撃は、他の攻撃の目をそらすための煙幕として使われることが多いため、サイバー攻撃発生時の手順が整備されているかどうかを確認する

DDoS 防御に特化したシステムを使用すれば、より高いレベルの保護が可能になります。DDoS攻撃を効果的に緩和する技術には、複数の脅威データベースから抽出した実用的な(大規模な)脅威のリストや、トラフィック異常の検査、トラフィックのベースライン違反の発見、人工知能(AI)や機械学習(ML)を活用したもの等があります。

ここで重要なのは、先に述べた異常な行動を確実に阻止するために、複数の観測機能とレポート機能を相互参照して、ネットワークの状態を包括的に把握する必要があるということです。

より大規模で頻繁なDDoS攻撃のために、今すぐ行動を起こすべき

上記の例は、DDoSアンプ・リフレクション攻撃が引き続き迅速、安価、かつ容易に実行できることを示しています。「A10 DDoS Attack Mitigation: A Threat Intelligence Report」で記している通り、2022年1月にマイクロソフトが報告した3.47Tbps、3億4000万パケット/秒の攻撃は、昨年の記録を破る、最大のDDoS攻撃となりました。これは、こうした組織的攻撃がどれほどの規模になるかを示しています。そして、潜在的にもっと大規模になる可能性があることも示しています。マイクロソフトは、これらの攻撃を検知し、緩和するための準備を整えておくことで、攻撃の緩和に成功しました。組織はますます、備えのあるものとないものに分類されるようになってきています。準備が不足した組織は、ニュースの見出しを飾る可能性が高く、インシデントの拡散に貢献してしまう可能性が高いでしょう。攻撃のレポートや可視性が広く周知されれば、サイバーセキュリティの脅威に対する認識が高まり、ITおよびセキュリティコミュニティが脅威を緩和し、混乱を抑えるための計画をより良く立てることができるようになります。例として、2016年のMirai DDoS攻撃は、認識を高め、防御を強化させ、その結果、今日見られるような効果的な緩和策のいくつかをもたらしました。

まとめ - 適切な保護策を講じて備えを万全に

上記のような措置を講じることで、組織は、ウクライナのインターネットサービスやその他の重要なインフラを妨害する悪意ある攻撃者を、不用意に支援しないようにすることができます。A10の脅威に対する調査からわかるように、特定の組織や地域が標的となっています。脅威の状況が変化していく中、政府、軍、重要な商業インフラなど、世界中の機密性の高い分野の組織は、知らず知らずのうちに攻撃に加担したり、被害者として標的になったりしないように、自社のサービスを見直し、十分な防御を行うことが望ましいです。