お客様から良くいただく質問としてこんなものがあります。

「エンドポイントのセキュリティ対策はしているので、ネットワーク防御は必要ないのではないでしょうか?」

答えは「NO」です。

近年世界的に大流行したEmotetを例に挙げ、標的型攻撃のメカニズムを説明します。

Emotetはもともと、マルウェアをダウンロードさせるマクロが埋め込まれたファイルをメールに添付し、さらにそのメールをあたかも本物のように偽装することで受信者をマルウェア感染させるという手口で流行しました。しかし、その後Emotetはセキュリティソリューションによる検知を逃れるために進化し、メールに添付ファイルではなくURLを付けて(もしくはメール本文中に記載して)送るようになり、多くの人がこの手口の犠牲になりました。このように最近の標的型攻撃では正当な行為に見せかけた攻撃手法を取るため、エンドポイントセキュリティソリューションの検知をすり抜けてしまうのです。

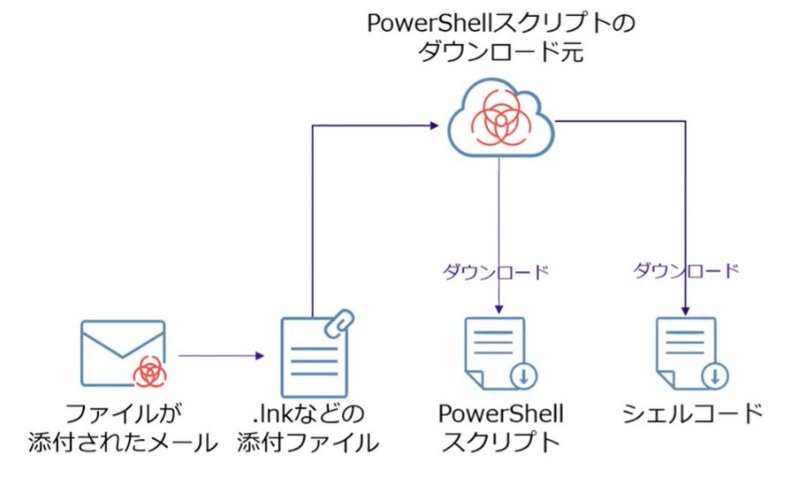

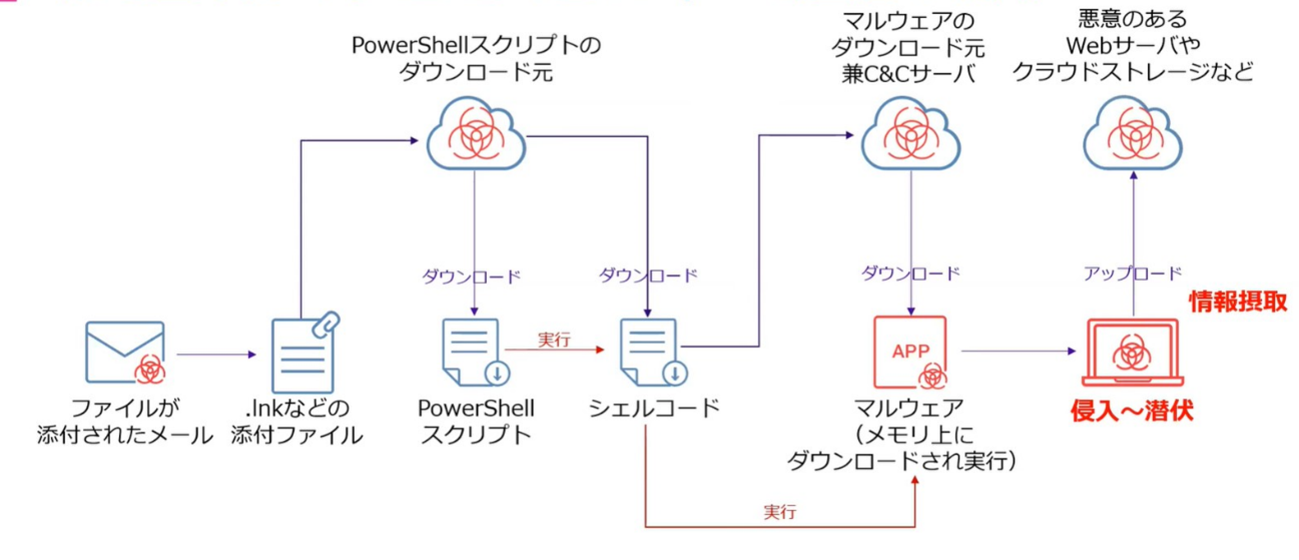

この後、マルウェア感染までの流れを詳しく見てみましょう。

一見、正常に見える攻撃

ひとたびこのような攻撃者のメールのURLをクリックすると、何が起こるのでしょうか。 まずは不正なサイトにアクセスし、そこからいくつかのファイルがダウンロードされます。近年の攻撃の巧妙な点は、この時点でダウンロードされるファイルもまた、私たちが普段使用するような正常なファイルであることです。そのためこの時点でもまだ、今まさに攻撃を仕掛けられそうになっていることには気が付けません。

では、いつマルウェアがダウンロードされてくるのでしょうか。先ほどダウンロードされたテキストファイルや画像ファイルに埋め込まれた文字列などが内部的に実行された段階でコマンド&コントロールサーバー(C&Cサーバー)にアクセスし、マルウェアをダウンロードしてきます。この時マルウェアはファイルとしてではなくメモリ上にダウンロードされる点も、エンドポイントセキュリティソリューションでの検知を難しくしています。 そしてダウンロードしたマルウェアが実行されると、周りへの感染やC&Cサーバーとの通信などを行いながら潜伏し、重要な情報にたどり着いた時点で、悪意あるWebサーバーやクラウドストレージなどに情報をアップロードするのです。

ここで皆さんに知っていただきたいことは、マルウェアが実行されるまでは、システム上から見れば正当なアプリケーションの動作であることです。そのため、エンドポイントセキュリティ単体で検知することは難しいのです。

ネットワーク防御ソリューションを導入するだけではダメ?!

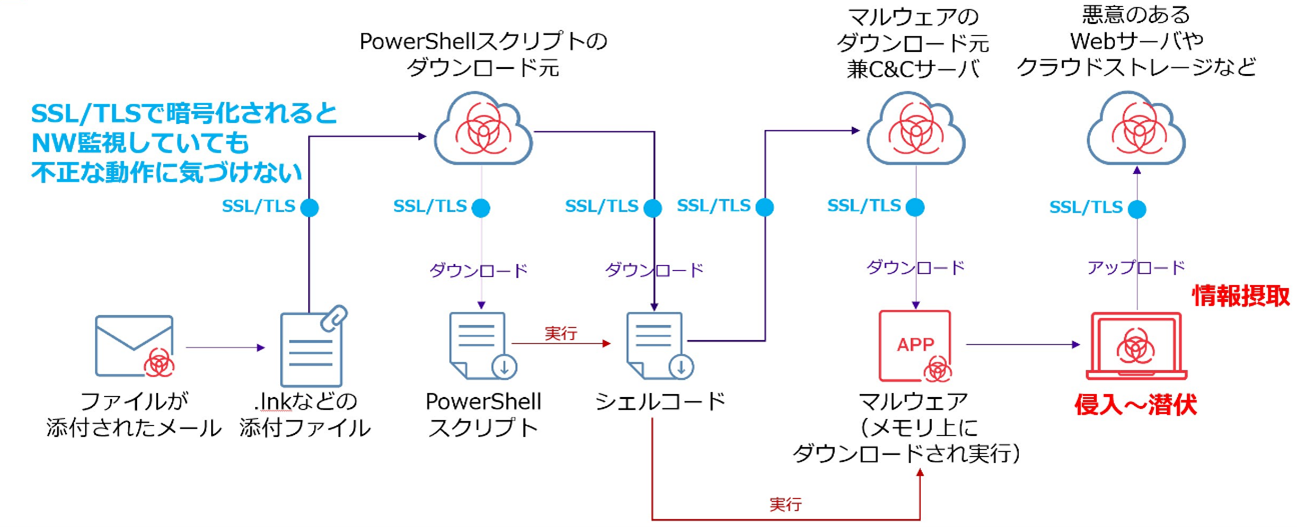

また、これらの不正サイトとのやり取りの多くは、当たり前ですが暗号化通信が使用されています。攻撃者にとって暗号化通信は格好の隠れ蓑となり、暗号化を解除しないことにはせっかくネットワークで攻撃検知を行っていてもこの不正な動作に気づくことができません。

では、近年の標的型攻撃にはどのように対策すればいいのでしょうか。

それは「SSL/TLS通信を可視化して、ネットワークで攻撃を防御する仕組みを取り入れる」ことです。

最初に取り上げた標的型攻撃をSSL/TLS可視化+ネットワーク型攻撃検知/防御で防ぐ流れを見てみましょう。

- 先ほどの攻撃者のメールに記載された不正URLへのアクセスを防ぐソリューションが有効なのはもちろんですが、仮にアクセスが成功しファイルがダウンロードされた場合は無害化ソリューションが有効です。ファイルに含まれる不正なスクリプトやシェルコードなどを除外し悪意あるコードの実行を避けることができます。重要なのはSSL/TLS通信の可視化です。前述したように、SSL/TLS通信を可視化しなければこのファイルは検知されずにすり抜けてしまいます。

- 例えば無害化に失敗してコードが実行されてしまったとしても、ネットワークでマルウェア検知をすることでマルウェアがダウンロードされることを避けることができます。当然ですが攻撃者は暗号化通信を使用してきますので、SSL/TLS通信の可視化は必要です。

- 万が一無害化やマルウェア検知に失敗したとしても、DLPにより重要な情報の搾取を避けることもできます。ここでも暗号化通信の可視化は必要になります。

- SSL/TLS通信の可視化とネットワーク型の標的型攻撃検知/防御製品を併せて利用することにより、これらの通信の振る舞いを検査し、標的型攻撃の各段階での検知と防御を実現することもできます。

あらゆるセキュリティベンダーと連携し、巧妙化する標的型攻撃に立ち向かう

A10はSSL/TLS通信を高速に可視化するSSLインサイトソリューションを提供しあらゆるセキュリティベンダーと連携することで、SSL/TLS通信に潜む脅威にも対応したセキュリティ対策を実現しています。ここでは特に標的型攻撃に有効な3つの連携ソリューションをご紹介します。

- A10が提供するA10 Security Gateway with OPSWATでは、高パフォーマンスな暗号化通信の復号/再暗号化を提供するA10 Thunder CFWと、多様なファイルを柔軟に制御可能なDeep CDRによるファイル無害化、マルウェア対策エンジンを最大で30種類統合したマルチスキャンエンジン、40種類以上のファイルタイプに対応するProactive DLPを提供するOPSWAT MetaDefenderとの連携によって、これらの巧妙化する攻撃からお客様のネットワーク保護が可能です。 A10 Security Gateway with OPSWATに関する詳細は、こちらからダウンロードいただけます

- トレンドマイクロ社の標的型サイバー攻撃対策製品Deep Discovery Inspector(DDI)との連携 では、A10のSSLインサイトで可視化した通信をDDIが検査することで通信パケットに含まれる詳細な情報に基づく脅威検知を実現し、SSL/TLS通信に隠れた巧妙な標的型攻撃に対応することができます。さらにDDIで検知した脅威情報に基づきA10 Thunderで不正URLへのアクセスをブロックし、脅威の拡大を防止することも可能です。

- Juniper Networks社のAdvanced Threat Protection(Juniper ATP) はサンドボックス、機械学習、SIEMの機能を統合した高性能なセキュリティソリューションであり、A10のSSLインサイトと連携することで、SSL/TLS通信に対応した、高精度の既知・未知の脅威検知を実現します。

資料ダウンロード:暗号化通信に対するマルウェア対策・ファイル無害化・データ損失防止

近年、標的型攻撃などのサイバー攻撃は高度化し、エンドポイントセキュリティだけでは完全な防御は難しくなってきています。 また、通信の暗号化が普及するにつれ監視すべきインターネットアクセスのチェックが困難になってきていることも、サイバー攻撃被害の大きな要因になっています。 本書では、近年のサイバー攻撃手法を解説した上で、今まで不可能だった暗号化通信にも対応したファイル無害化・マルウェア対策・情報漏洩防止などを用いて、巧妙化する攻撃に対応する方法を解説します。

ダウンロード