※本ブログは、2020年8月6日に公開された米国のブログをベースにしています。

A10ネットワークス(以下A10)のセキュリティリサーチャーによる2020年第二四半期のDDoS 脅威インテリジェンスレポート「Q2 2020: The State of DDoS Weapons (2020年第2四半期:DDoS攻撃者の武器)」にて、攻撃ツール、攻撃手法、各地域の現状に対する詳細な調査により、現状の脅威の状況を明らかにしました。

2020年第2四半期A10 DDoS 脅威インテリジェンスレポート要約

- A10の脅威インテリジェンスレポートに初めて登場したPortmapが、2020年第二四半期におけるDDoS攻撃の1位でした

- リフレクション攻撃(アンプ攻撃)の発信源として米国が約160万件と、中国を抜いて一位になりました

- マルウェアに感染し、DDoS攻撃に利用される状態のIoT端末を保有する国は中国が一位でした

- セキュリティ対策が脆弱なIoT端末をハッキングし、それらをドローン(ボット)に変え、他のシステムに感染を広げる手法が増加しています

A10のリサーチャーは、DDoSボットネットのコマンドアンドコントロール(C2)制御下にある攻撃エージェントを注意深く監視し、ハニーポットを設置することでマルウェアの技術的進化を発見するとともに、インターネットをスキャンしリフレクション攻撃(アンプ攻撃)の発信元について調べることで、今後リフレクション攻撃に利用される攻撃ボットになり変わる可能性のあるシステムを診断しています。現在、約1000万件の送信元IPアドレスを追跡しています。

PortmapがDDoS攻撃で利用される攻撃ツールの1位に

今回、A10の脅威インテリジェンスレポートに初めて追加されたPortmapが、調査において追跡したDDoS攻撃ツールのトップに躍り出ており、2020年第2四半期では、1,818,848件のDDoS攻撃で利用されました。2位となるSNMPとSSDPは、それぞれ約170万件のDDoS攻撃で利用され、増幅率と緩和の難しさを考えると、より危険な脅威といえるでしょう。レポートには、DDoS攻撃ツールとしてのDNSリゾルバーとTFTP の流行に関するデータも含まれています。

リフレクション攻撃は米国、DDoSボットネットは中国に依存

過去のA10のDDoS脅威インテリジェンスレポートでは、中国、韓国、ロシア、インドなどの国がDDoS攻撃の主要な発信元としてランクインしていましたが、Portmapの追加により米国が160万件近くのDDoS攻撃ツールの発信元となり、トップとなりました。これは2位である中国より20万件以上も多いです。これらの攻撃ツールは、PortmapベースのDDoS攻撃で利用され、UDPベースのPortmapperプロトコルを実行しているサーバーを悪用し、初回リクエスト数よりもはるかに多くのサーバーレスポンス数を引き起こすリフレクション攻撃を引き起こします。

DDoS攻撃用武器が集中している国

レポートには、リフレクション攻撃のツールとDDoSボットネットエージェントをホスティングしている上位の国と地域に関する追加情報も含まれています。エージェントは、感染したマルウェアを他のコンピューターやサーバー、IoTデバイスに拡散させ、それらのデバイスを攻撃者の制御下に置くことでさらなる攻撃を生み出します。攻撃の発生源を知ることで、DDoS防御の取り組みをより効果的に集中させることができます。

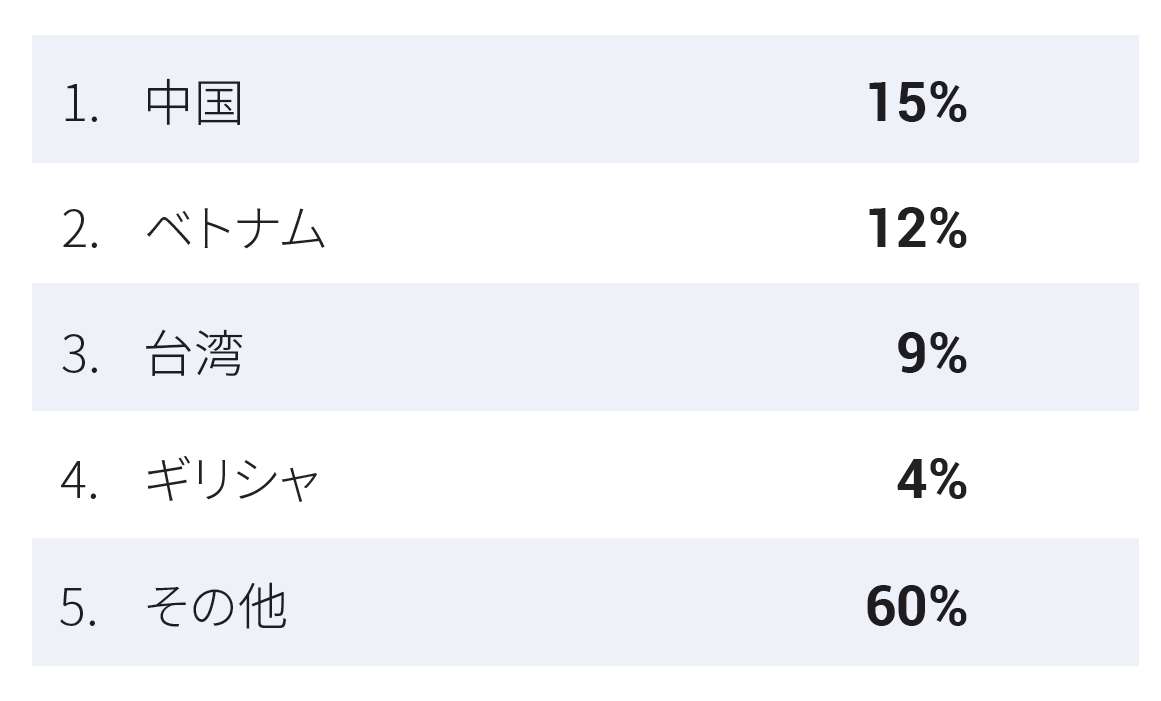

DDoSボットネットエージェントが集中している国

ASN は、単一の管理オペレータの制御下にあるIPアドレスの範囲です。これらの企業や政府機関のオペレータは、彼らのユーザに潜む多数の武器を自ネットワークに接続したままにしており、他のシステムを攻撃できる状態になっています。DDoS攻撃ツールが集中している上位5つのASNのうちのチャイナテレコム (中国電信) とチャイナユニコム (中国聯合通信) は中国企業であり、チュンファテレコム (中華電信) は台湾企業です。同じく上位5つに入る、米国企業チャーターコミュニケーションズは477,926件の攻撃ツールを保有し、第2位にランクインしています。

マルウェア拡散とドローン(ボット)化の増加

2019年後半に表面化したエクスプロイトは、脆弱なシステムに何千ものマルウェアバイナリーを投下するIoTベースの攻撃として、攻撃ツール化(武器化)されています。IoTデバイスのセキュリティアップデートやバグ修正は多くの場合見過ごされ、保護されていない状態のままになっており、壊滅的な被害を招きます。 悪意のある攻撃者は、毎時数十万回にわたって、さまざまなリモートコード実行(RCE)エクスプロイトと、増え続けるデフォルトユーザー名とパスワードのリストを利用して、IoTデバイスをハッキングし、それらをドローン(ボット)に変え、他のシステムに感染を広げています。 2020年第2四半期に確認された上位のマルウェアファミリーには、Gafgyt、Dark Nexus、Miraiなどがあります。レポートでは、DDoS緩和戦略の指針となるよう、この四半期で最も多く見られたバイナリーであるarm7の特性や動作など、特定のバイナリーについて説明しています。

DDoS防御のための脅威インテリジェンスの活用

DDoS攻撃は、大規模化、高頻度化、高度化を続けています。 DDoSボットネット攻撃ツールは引き続き頻繁に利用され、最新のマルウェアはIoTシステムに感染して、それらをドローン(ボット)として感染を広める新しい攻撃手法を用いています。リフレクション攻撃は、ハッカーの攻撃効果を増強する一助となっています。このような困難な時期において、最新の脅威インテリジェンスはセキュリティ担当者にとって、重要システムを保護するDDoS防御の戦略において非常に重要な要素であり、事前予防的な対策を取ることを可能にします。

セキュリティチームは、攻撃ツールの発生源についての知見を得ることにより、DDoSボットネットをホスティングしたと疑われるIPアドレスや、セキュリティ侵害を受けた可能性のあるサーバーのIPアドレスに関するブラックリストを作成することができます。この対策はリアルタイムの脅威検出と、シグネチャの自動抽出とを組み合わせることで、大規模なマルチベクトル型DDoS攻撃を回避するのに役立ちます。

是非A10の「2020年第2四半期:DDoS攻撃ツールの現状」を参照いただき、能動的なDDoS防御のアプローチを実現する実用的なDDoS脅威インテリジェンスについて知っていただきたいです。