標的型攻撃(APT:Advanced Persistent Threat)とは?

標的型攻撃(APT: Advanced Persistent Threat)とは、特定の組織や個人を長期間にわたって狙い、高度な技術を使って侵入し、情報を盗み出したり、システムを破壊したりするような非常に巧妙かつ悪質なサイバー攻撃のことを指します。

*APT(Advanced Persistent Threat):直訳で高度で持続的な脅威だが、日本では標的型攻撃と呼ばれることが多い

ネットワークに侵入してデータを盗み出すことができる高度な能力とリソースを備えた脅威行為者(アクター)またはハッカー集団などが、ソーシャルエンジニアリング、マルウェア、ランサムウェア、脆弱性の悪用、ゼロデイなどの手口で悪意のある目的を達成します。

APTグループは何をするのか?

国家によるものも含め、高度で持続的な脅威アクターは、気づかれずにシステムに侵入し、そこに留まり、時にはバックドアを構築したり、何かを破壊するのではなくデータを盗んだりすることを目的としています。彼らは目的を達成するためにマルウェアを使用し、データへのアクセスや流出を行う場合もあります。

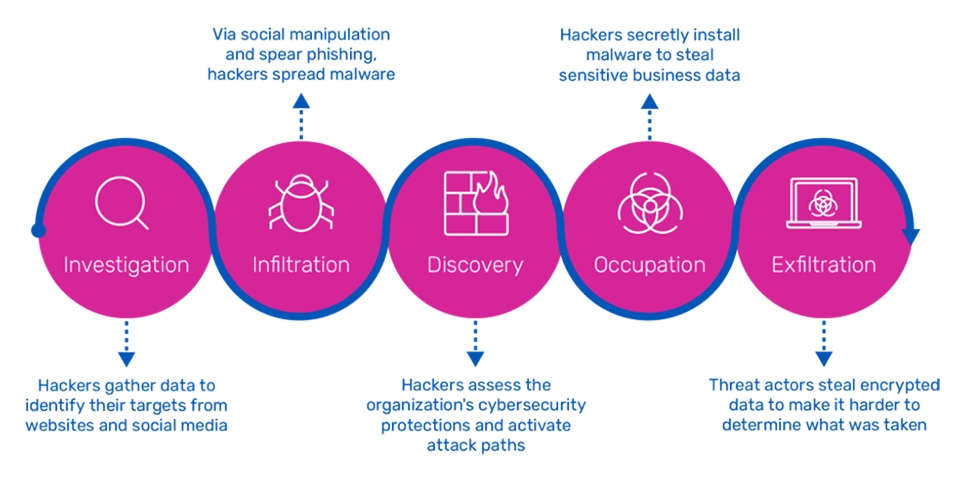

APT攻撃のステージとは?

APT攻撃は5つの段階から構成され、発見を逃れるために時間の経過とともに進化します。

調査: 当初、ハッカーは複数のソースからデータを収集して目標を特定します。ハッカーはより巧妙となり、企業のWebサイトやソーシャルメディアからの情報を利用して、企業内の特定の人物をターゲットにすることもあります。

侵入: 被害者のネットワークに侵入すると、ハッカーは悪意のあるソフトウェアを安全でないシステムに拡散します。APTは、ソーシャル操作、スピアフィッシング、ログイン認証情報の取得、ドライブバイダウンロードなど、複数のサイバー攻撃アプローチから始まります。

発見:発見フェーズでは、ハッカーは静かにゆっくりと作業を進め、発見されないようにしています。組織のサイバーセキュリティ対策を評価し、戦略を立て、リモートアクセスを含む多くの攻撃パスをアクティブ化します。

手口: ハッカーは、被害者が気付かないうちに、長期間にわたってセキュリティ対策がなされていないシステムに侵入します。その後、悪意のあるソフトウェアを密かにインストールし、電子メール、ドキュメント、設計図、IP、コードなどの機密情報を盗みます。

データの流出: 脅威者はデータを入手した後、そのデータを攻撃者のコントロールセンタに送信して評価し、さらに悪用したり欺いたりする機会を待ちます。データはハッキングされたサーバ経由で送信されたり、暗号化されて送信されたりして、何が持ち出されたのか、どこへ送信されたのかを特定しにくくします。

標的型攻撃(APT)対策の市場規模は?

APTはマルウェアとして現れず、システムの奥深くに埋め込まれている可能性があるため、検出と除去は困難です。そのため、阻止するのは困難であり、世界のAPT対策市場は2026年までに151億ドルに拡大し、年平均成長率(CAGR)は19.9%になると予測されています。

APT攻撃の実行者は、検出を回避し、脅威の動作を形作るために、コードを絶えず調整しています。ログやセキュリティ情報、イベント管理(SIEM)ツールによる分析、アウトバウンド通信のモニタリングがなければ、被害を受けた組織は、かなり後になってから侵入されたことに気づくことになるかもしれません。

脅威の状況が急速に変化しているため、SSL/TLS検査などのマルウェア保護システムの必要性が高まっています。これらのシステムはすでに防衛、政府、金融、保険、医療、銀行業界で大きな効果とともに使用されており、APT対策市場の拡大につながっています。

フォレンジック分析市場は、最も大きな成長を遂げると予想されています。APT対策の需要増加の原動力は、技術の進歩、企業によるクラウドの導入、政府の規制、機密データの保護に関する意識の高まりです。

APTアクターの例

1. Contiランサムウェア (ロシア)

ランサムウェア・アズ・ア・サービス(RaaS)グループであるContiは、その強引な手法と、公共部門および民間部門の組織に対する大規模な攻撃で悪名を馳せています。他の悪名高いマルウェア集団とともに、Contiは、資産、従業員、および地位の壊滅的な損失から身を守るために、十分に計画された対応の必要性を強調しています。

ロシアを拠点とするContiランサムウェアは2020年2月に出現し、すぐに最も活発なランサムウェアグループの1つになりました。2020年8月にはデータ漏洩サイトを設立し、年末までに150社以上の企業のデータを漏洩し、MazeとEgregorに次いで3番目に活発な漏洩グループとなりました。

Contiランサムウェアは、サイバー脅威アクターの定番となっています。しかし、2021年8月、Contiの元関係者がContiのランサムウェアの戦術とフレームワークを暴露し、Contiがパートナーを低賃金労働で利用していると非難しました。そして、2022年には、メンバー間のプライベートな会話が漏洩し、その将来について憶測が飛び交いました。

2. Kimsuky (北朝鮮)

北朝鮮が支援するサイバー犯罪集団Kimsuky(別名Velvet Chollima, Thallium, TA406)は 2012年から存在していますが、2017年から活動しています。このハッカー集団は、韓国のシンクタンク、原子力企業、韓国政府の一部である統一省に対してスパイ活動を行い、朝鮮半島の統一を目指しています。

このAPTグループは、他の被害者から盗んだWebホスティング認証情報を利用して、悪意のあるスクリプトやツールをホストしています。これらの認証情報は、スピアフィッシングや認証情報収集スクリプトによって取得された可能性があります。被害者のドメインには、GoogleやYahooメールに似た偽サイトや偽サービスが作成されましたが、最も一般的な手法は、悪意のある添付ファイル付きのメールを送信することです。

3. Charming Kitten、APT35 (イラン)

Charming Kitten(別名Phosphorus)は、ソーシャルメディアを介して複雑なインターネットスパイ活動を組織した2014年以来、イランの著名なサイバースパイ集団となっています。

それ以来、これらの脅威アクターは世界中で数多くのサイバー攻撃を仕掛けてきました。2019年には、米国、フランス、中東の大学が標的となりました。2020年後半には、イスラエルと米国の医療研究機関が攻撃を受けました。2021年現在、ProxyShellを介してMicrosoft Exchange Serverの脆弱性を悪用しています。

Charming Kitten は、2022年までに複数のターゲットを攻撃するための新しい戦術を採用しました。新しい種類のマルウェアで情報を収集し、Hyperscrape というツールを使用してメールボックスからメールを密かに盗み出すようになりました。

4. Wicked Panda、APT41 (中国)

2020年までにWicked Panda(別名Winnti、Barium、Wicked Panda)は 中国政府を支援するサイバー作戦の主力として確立されていたとサイバー専門家やさまざまな機関の当局者は述べています。米国シークレットサービスは、Wicked Pandaは「中国政府が支援するサイバー脅威集団」であり、個人や政府の利益のためにスパイ活動や金融犯罪を実行することに長けていると述べています。

専門家は、中国のハッキングモデルを、国家の管理下にある半自律的なスパイ集団のシステムであり、中国政府がサイバー攻撃を指揮していると説明しています。

2019年と2020年に5人のWicked Pandaの脅威アクターを起訴した元米国副検事のDemian Ahn氏は、その広範な影響力と権力を示す証拠があると述べました。被告らは、ランサムウェア攻撃や仮想通貨マイニングを実行しながら、世界中の政府や企業に侵入したとされています。彼らは、情報を入手し、違法に金を稼ぐために、数千台のマシンを同時に所有していたと述べています。5人はいずれも引き渡されておらず、事件は未解決のままです。

5. OceanLotus Group、APT32 (ベトナム)

サイバースパイ部隊の OceanLotus Group は、さまざまな業界の民間企業、外国政府、反体制派、記者に侵入しています。同部隊は強力なマルウェアと市販のツールを駆使して、ベトナムの国家目的にかなう作戦を実行しています。

2020年、 ブルームバーグはOceanLotusが中華人民共和国応急管理部と武漢当局からCOVID-19パンデミックに関するデータを入手しようとしていたと報じましたが、ベトナム外務省は、この主張は根拠がないとして否定しました。

カスペルスキーは2020年にOceanLotusがGoogle Play経由でマルウェアを配布していることを発見し、その年の後半にはVolexityがこのグループがプロファイリングとマルウェア配布のために偽のニュースサイトや偽のFacebookページを作成していたことを発見しました。Facebookはそれをベトナムのホーチミン市のCyberOne Groupにまで追跡しました。

APT攻撃をどのように防ぐか

これまで、組織はサイバーセキュリティスタックに製品を追加することでセキュリティを確保しようとしてきました。ベンダや製品が多すぎると、管理に手間がかかり、コストもかかります。これを回避するには、APT攻撃に対抗する様々なテクノロジーとソリューションを組み合わせた1つのプラットフォームの利用が最善のアプローチです。

サイバー攻撃から防御するために必要な事

- 未知のマルウェア、エクスプロイト、脅威を迅速に検出して阻止

- 感染したユーザを識別し、インターネットエッジ、モバイルデバイス、データセンタでの脅威に関連する潜在的な侵入を調査

- 悪意のある行為者の横方向の移動を防ぐ

しかし、どのように行えば良いでしょうか? A10 Thunder シリーズのSSL可視化機能(SSLインサイト:SSLi)は、すべてのポートトラフィックを復号するTLS/SSL復号システムであり、サードパーティのセキュリティアプライアンスがパフォーマンスを犠牲にすることなく組織のすべてのトラフィックを検査できるようにします。

ThunderシリーズのSSL可視化機能は、プライバシー標準に準拠しながら、サードパーティのセキュリティ デバイスの暗号化と復号という負荷の高い作業を軽減し、暗号化された死角を排除します。

セキュリティデバイスは、トラフィックを徹底的に検査しますが、暗号化や復号を迅速に行うことはできません。また、まったく復号できないものもあります。A10のSSL可視化機能は、既存のセキュリティ対策を強化し、セキュリティインフラストラクチャへの投資を保護し、ゼロトラストモデル戦略を強化します。

暗号化通信に対するマルウェア対策・ファイル無害化・データ損失防止

「エンドポイントセキュリティだけでは標的型攻撃は防げないのか?」― 本書ではこの疑問に答えます。

近年のサイバー攻撃手法を解説した上で、今まで不可能だった暗号化通信にも対応したファイル無害化・マルウェア対策・情報漏洩防止などを用いて、巧妙化する攻撃に対応する方法を解説します。