テクログ(テクニカル・ブログ)では、弊社エンジニアのIT技術おけるさまざまな情報やノウハウなどをお届けします。

テクログ|Office 365などのSaaS利用を快適にするネットワークの高速化・可視化

SaaSアプリケーションのストレスのない利用の実現と安全なアクセスの確保

皆さん、こんにちは!!

A10ネットワークスで、ソリューションアーキテクトを担当している石塚 健太郎です。

今回は、「Office 365などのSaaS利用を快適にするネットワークの高速化・可視化と題しまして、SaaSアプリケーションのストレスのない利用の実現と安全なアクセスの確保」についてご紹介したいと思います。

企業のデジタルトランスフォーメーションの一環としての業務プロセス変革や生産性向上のために、特にマイクロソフト社のOffice 365やBox社のコンテンツ共有サービスなど、業務アプリケーションがクラウドサービスとして提供されるソフトウェア・アズ・ア・サービス(SaaS)の利用が広まっています。

クラウドサービスを活用するメリット

- 社内外問わず業務ができる

- 迅速なデータの共有やコラボレーションが促進される

- 最新の機能が常に利用できる

- 業務アプリケーションの管理をサービス事業者側に高いサービスレベルで任せることができる

また、Windows 10・iOS・AndroidなどのPC、タブレットやスマートフォンで利用されるオペレーティングシステム(OS)も常にネットワークに接続されアップデートされることで、セキュリティを強化しつつ、いつでも最新の機能を利用できるようになっています。 その一方で、このようなSaaS利用や常に機能更新されるOSの利用が一般化することで、社内ネットワークを構築するさいにいくつか考慮すべき点があります。

まず、これまで社内ネットワークに閉じていたトラフィックが全てインターネットを経由することで、そもそもインターネットの帯域が不足したり、プロキシサーバーやファイアウォールなどのこれまで設置されていたセキュリティ機器が大量の通信セッションを処理しきれなくなったりするなどのボトルネックが生じる可能性があります。多くの場合は、グループウェア型のSaaSであればクライアントあたり20~30以上の通信セッションを常時利用するため、これまでのWebサイト閲覧とは比較にならないほどの通信セッションが発生します。また、定期的なOSやアプリケーションのアップデートで大きな通信が発生した場合に、その他の重要な通信を圧迫することが考えられます。さらに、これまで社内向け業務システムで利用していなかった新しいクラウドサービスの導入により、ネットワーク遅延に影響を受けやすいビデオ通話などのコミュニケーションサービスを導入するなどの場合に、社内WANがネットワーク遅延や通信量のボトルネックになることもあります。

それらに加え、クラウドサービス活用を進める際にはシャドーIT対策としてその利用状況を把握し、クラウドサービスの利用を適切に推奨/制限する必要があります。クラウドサービス移行後には、以前は社内で把握できていたような例えば他者や外部とのファイル共有の情報などのユーザー行動に関わるログの情報もクラウド上に残るため、これを適切に可視化し利用状況を把握する必要も出てきます。

また、Office 365・G Suite・Box・LINE WORKSなどのSaaSを社内から利用できるようにすると、個人で所有しているアカウントや無料で利用できるアカウント、または常駐している協力会社のアカウントでもSaaSにログインできてしまい、場合によっては社内情報の漏洩が懸念されます。

SaaS活用のためのネットワークを実現するために、以下の点が克服すべき課題とは?

- ネットワークボトルネックの解消

- 複数拠点でのSaaS利用状況の把握

- 企業拠点からの快適なSaaS利用の実現

- SaaS利用アカウントの制限

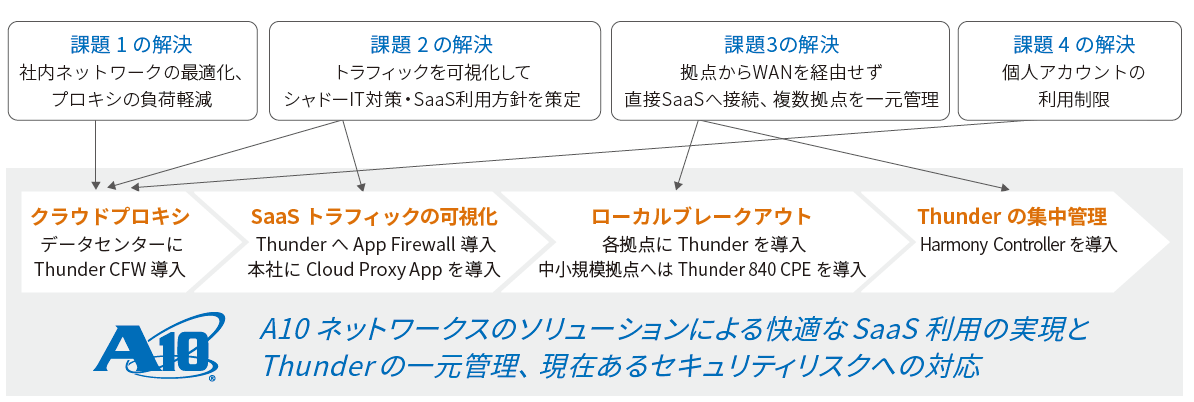

上記をふまえA10ネットワークスの提供している、これらの課題を解決する「SaaS利用時の課題を解決する4つのソリューション」をご紹介します。

1つめ:ネットワークボトルネックを解消する「クラウドプロキシ」ソリューション

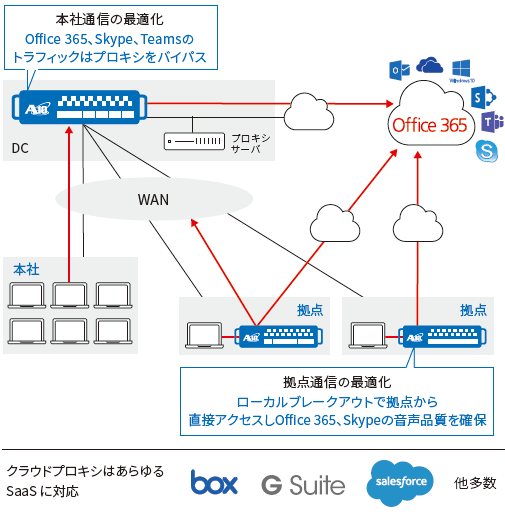

プロキシサーバーやファイアウォールなどSaaS利用時にネットワークボトルネックになりやすい機器の前段にThunder CFWを配置し、インターネット向けのアクセスに対してドメイン名に基づいて通信の振り分けを行います。

例えばOffice 365向け通信についてはプロキシサーバーをバイパスして直接インターネットに送信したり、通常のインターネットアクセスはこれまで通りプロキシサーバー経由でインターネットに送信したりするような制御が可能です。

基本的にはドメイン名で定義されるクラウドサービスを適切に振り分けることができ、プロキシサーバーの増設よりも低コストで快適なSaaS利用を実現できます。クラウドサービス用に専用回線を設置した場合、ルータなどを用いてIPアドレスベースでクラウドサービス向けの通信を制御するのはIPアドレスが頻繁に変わることから困難ですが、このソリューションを用いることでSaaSのドメイン名に基づくルーティングを実現でき、ネットワーク運用の負荷を大幅に軽減できます。比較的頻繁にドメイン名が更新されるOffice 365のリストについては、自動更新も可能です。また、Windows Updateなどのソフトウェア更新時のアクセスについても、ドメイン名で規定されているのでトラフィックの振り分けを行ったり、時間を限定してアクセスさせるなどの方法も適用できます。

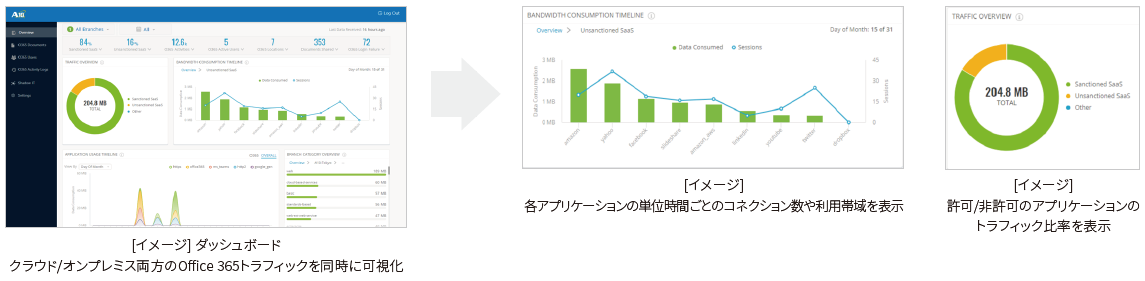

2つめ:SaaSの利用状況を可視化するアプリケーションファイアウォールとCloud Proxy App

ネットワークボトルネックを解消するために導入したThunder CFWにアプリケーションファイアウォールの機能を追加することで、インターネット向けトラフィックに含まれる3,200種類以上のアプリケーションを識別できます。これによりクラウドアプリケーションの社内での利用状況を把握し、シャドーIT対策やSaaS利用方針の策定につなげることができます。また、Office 365に関してはOffice 365のAPI経由で得られる監査ログを用いて、Office 365に関するユーザーの行動やファイル共有の状況などのアプリケーションレベルの情報を可視化できるCloud Proxy Appを提供しています。これにより、通信トラフィックだけでは見えにくいOffice 365の各アプリケーションの活用状況をより詳細に把握できます。

Cloud Proxy Appでは、Thunder CFW上のアプリケーションファイアウォールの情報も併せて表示することができます。

3つめ:企業拠点からの快適なSaaS利用を実現するローカルブレークアウトソリューション

Thunder CFWを用いたクラウドプロキシソリューションの機能をそのまま企業拠点で利用することで、SaaS向けの通信に関してWANを通さずにインターネットに直接振り分けるローカルブレークアウトを実現できます。クラウドサービス利用によってWANに通信負荷が生じていた場合の通信ボトルネックを解消したり、通信遅延が問題になるトラフィックを直接インターネットに送信することで遅延を短縮しアプリケーションの品質を確保したりすることが可能になります。ドメイン名での振り分けや、データセンターにプロキシサーバーがある場合の接続なども容易に実現できます。

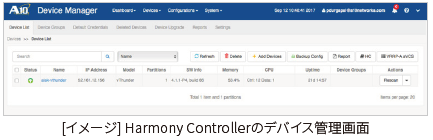

クライアント数の少ない拠点向けに、従来機種よりも小型でサブスクリプションでの利用ができるThunder 840CPEも新たに提供を開始しています。そして複数のThunderデバイスを導入した場合にはHarmony Controllerで、一元管理、コンプライアンスの維持、トラフィック可視化やセルフサービスでの管理ができます。

4つめ:SaaSの個人利用アカウントの制限するテナント制御ソリューション(個人アカウントの利用制限)

SaaSの個人アカウントの利用を制限するためのテナント制御ソリューションをご紹介します。 クラウドプロキシソリューションやローカルブレークアウトソリューションで導入したThunder CFWを用いることで、SaaSの個人アカウントの利用を制限するソリューションを併せて追加ライセンスなくご利用頂けます。例えばOffice 365やG Suiteを利用している場合、クライアントからそれらのSaaSに向けたHTTPS通信を一度復号して特定のヘッダを挿入し、再暗号化して送信することで、SaaS側で許可されていないドメイン以外でのログインをブロックしてくれます。この動作を実現するために、Thunder CFWの持つSSL/TLS通信可視化の機能とヘッダ挿入機能を利用できます。これによって、個人アカウントや無料アカウントでのSaaS利用をブロックし、社内からの情報漏洩を防ぐことができます。

さいごに

A10ネットワークスの製品とソリューションを活用することで、快適な SaaS 利用を実現するとともにセキュリティリスクにも対応できるようになります。それぞれのソリューションは個別に利用できるようになっていますので、これから新たにSaaS導入を検討されている場合も、既にSaaSを導入してネットワークやセキュリティの課題が顕在している場合も、必要なソリューションの導入を検討されてみてはいかがでしょうか。

ソリューションアーキテクト

石塚 健太郎

関連情報

資料ダウンロード

関連ソリューション

関連製品

© 2026 A10 Networks, Inc. All rights reserved. Privacy Policy | Legal Notices