テクログ(テクニカル・ブログ)では、弊社エンジニアのIT技術におけるさまざまな情報やノウハウなどをお届けします。

こんにちは。A10ネットワークスで、ソリューションアーキテクト 石塚 健太郎です。

今回のテクログでは、ゼロトラストのアーキテクチャとA10ネットワークスソリューションの関係について解説します。

ゼロトラストアーキテクチャとは

企業や組織においては、これまでの境界防御によるセキュリティの限界と、生産性向上のためのクラウドサービスの活用の高まり、COVID-19の感染の広がりにより一層加速したリモートワークの増加などの背景から、新たなセキュリティモデルとしてのゼロトラストアーキテクチャ[1][2]への関心が高まっています。

ゼロトラストアーキテクチャでは、これまでのように、ファイアウォールなどの境界内のネットワークに存在するユーザーや端末・サービスを全面的に信頼して全てのリソース(組織内のデータや利用しているアプリケーション、サービスなど)へのアクセスを許可するあり方を廃し、「場所」によって完全に信頼(トラストな)される状態を作らない(ゼロにする)ことが原則になります。

ネットワークの境界により「信頼する・しない」を区別する代わりに、内部・外部の全てのユーザーや端末・サービスに対して等しくその振る舞いや脅威の情報などに基づき、リソースへのアクセスに対する要求ごとに動的に認証・認可を行うことによりセキュリティを担保します。 従来の境界型のセキュリティモデルでは一旦トラストなネットワークに侵入されてしまうと横方向に無制限に攻撃が広がってしまい被害が大きくなってしまいますが、ゼロトラストアーキテクチャではトラストな領域を作らず、また同じユーザーや端末から同じリソースに対するアクセスであっても信頼し続けることが無いようにすることで、攻撃を受けた場合の影響を小さくします。 さらに、クラウドサービスの活用が進むことで、リモートワークが増えたりすると境界型のセキュリティを適用することが難しく、ネットワーク境界よりも動的な認証・認可を行うゼロトラストアーキテクチャによるセキュリティの担保が適するようになってきます。

ゼロトラストアーキテクチャは、それ自体が一つのセキュリティ技術を指すものではなく、企業や組織が取るべきセキュリティ戦略を表したものであり[3]、組織体制や業務の仕方に基づいて、企業や組織それぞれに合わせてゼロトラストアーキテクチャに基づくセキュリティ基盤を形作ることになります。

ゼロトラストアーキテクチャについてのガイドラインとして、米国標準技術研究所(NIST)がSP 800-207 "Zero Trust Architecture"[1]を発行しており、多くの記事やブログでも引用されています。NIST SP 800-207は2回のドラフトを経て2020年8月11日に最終版がリリースされています。

ここではその内容をベースにゼロトラストアーキテクチャの基本原則や論理コンポーネントについてみてみましょう。

ゼロトラストアーキテクチャの基本原則と論理コンポーネント

NIST SP 800-207では、ゼロトラストアーキテクチャが満たすべき7つの基本原則(Tenet)を以下のように定義しています。(筆者和訳)

- All data sources and computing services are considered resources.

全てのデータソースとコンピューティングサービスをリソースとみなす- All communication is secured regardless of network location.

ネットワークにおける場所に関わらず、全てのコミュニケーションが保護される- Access to individual enterprise resources is granted on a per-session basis.

個々の組織のリソースへのアクセスは、セッションごとに許可(認証・認可)される- Access to resources is determined by dynamic policy--including the observable state of client identity, application/service, and the requesting asset--and may include other behavioral and environmental attributes.

リソースへのアクセスは―クライアントID、アプリケーションやサービス、要求している資産の観測可能な状態、およびその他の振る舞いや環境の属性を含む―動的なポリシーによって決定される- The enterprise monitors and measures the integrity and security posture of all owned and associated assets.

組織が所有する、または関連する資産の完全性とセキュリティ体制を監視し測定する- All resource authentication and authorization are dynamic and strictly enforced before access is allowed.

全てのリソースに対する認証と認可は動的に行われ、アクセスが許可される前に厳密に適用される- The enterprise collects as much information as possible about the current state of assets, network infrastructure and communications and uses it to improve its security posture.

資産、ネットワークインフラとコミュニケーションの現在の状態に関する情報を可能な限り収集し、セキュリティ体制の強化に利用する

これらの基本原則をより具体的な方法に落とし込むならば、例えとして、基本原則2を満たすために全てのトラフィックを暗号化する、基本原則3と6を満たすためにリソースへのアクセスを都度認証基盤と連携して認証・認可を行う、基本原則5と7を満たすために継続的にデバイスの状態や通信における振る舞いを検査し情報収集する、などの方法を利用することになります。

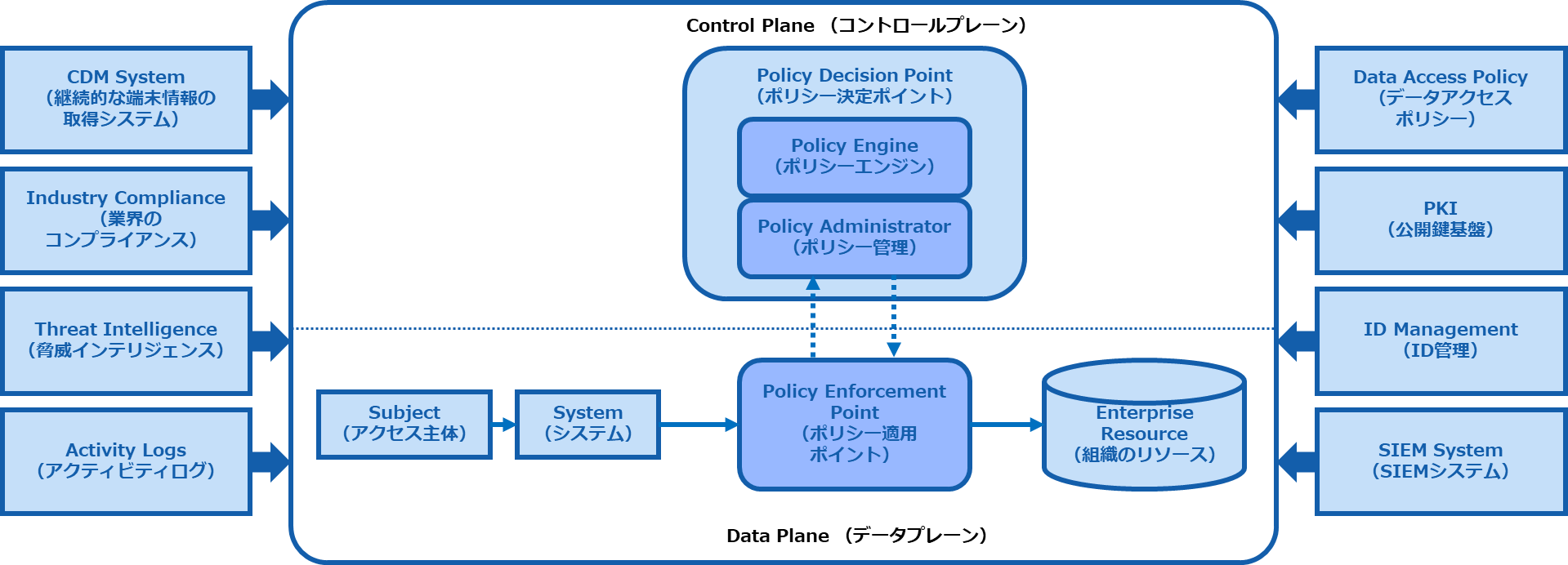

また、このゼロトラストアーキテクチャを実現するための基本的な論理コンポーネントとして、以下のようなモデルが示されています。

※[1]の図2を一部改変;和訳は筆者

ゼロトラストアーキテクチャでは、ユーザーや端末、サービスなどのリソースに対するアクセス主体を総称してSubjectと称します。

この図に示されているように、SubjectからSystemを通じてEnterprise Resource(組織のリソース;組織が持つデータや組織が利用するシステム、サービスなど)へのアクセスが要求された場合に、全ての通信は一度Policy Enforcement Point(PEP;ポリシー適用ポイント)を通ります。

PEPにEnterprise Resourceへのアクセス要求があると、Policy Decision Point(PDP;ポリシー決定ポイント)でアクセスの許可・不許可を決定し、それに基づいてPEPがリソースへのアクセスを許可・または拒否します。PDPは、ユーザーID、デバイスの状態、コンプライアンス、脅威インテリジェンス、ネットワークとシステムのログ、データアクセスのポリシー、SIEMから得られる情報などに基づき、アクセス要求ごとにアクセスの許可・不許可を決定します。

上記のように基本原則や論理コンポーネントはシンプルですが、このアーキテクチャに基づくセキュリティを実現するのは容易ではありません。特に以下のポイントについては組織ごとの実装の自由度が高く、検討を踏まえて決定する必要があると考えられます。

- どのような情報を観測して利用するか?

(ユーザーや端末のIDや振る舞い、アクセスログ、ブラウザの情報や、位置情報など、どこまでの情報を使うか―標準的な情報セットがまだあるわけではありません)- 収集した大量の観測情報をどのように処理して動的にポリシーを決定するか?

(どのような属性をどのようなポリシーに対応づけるか、機械学習などを利用して対応付けを自動化するか、などを検討する必要があります)- どの程度の頻度でどの程度のレベルでPEPにおいて認証・認可を行うか?

(実際、全てのセッションごとに動的な認証・認可を行うことは、運用上・性能上において難しいことがあるため、ある程度簡略化した動的な認証・認可にならざるを得ないことがあります)

これまで様々なところでゼロトラストアーキテクチャの実装が進められていますが、実際は上記のポイントの運用上・性能上の側面から、ガイドラインに示されている基本原則を完全に実現することは困難です。実際、ゼロトラストアーキテクチャを標榜する製品やサービスも、多くの場合一部の基本原則を満たすにとどまります。ゼロトラストアーキテクチャは前述のとおりあくまでセキュリティ戦略なので、一つの技術で全てを実現できる銀の弾丸がありません。組織に合わせて様々な技術と、組織で実現可能な運用方法を適用しつつ、理想の形に近づけていく必要があります。

ゼロトラストアーキテクチャにおけるA10の適用領域

ここまでゼロトラストアーキテクチャについて述べてきましたが、ゼロトラストアーキテクチャはA10ネットワークスの提供するソリューションとどんな関係にあるでしょうか?

ファイアウォール機能などを提供していることもありA10ネットワークスのソリューションは境界防御が中心という認識を持たれていることがありますが、ゼロトラストアーキテクチャにおけるPEPの考え方のベースとなる機能を提供してきました。

※例えば最も初期に提供されたアプリケーションデリバリコントローラー(ADC)は認証基盤と連携して社内リソースやサービスへのアクセスを制御するための認証プロキシの機能を持つなど。

また、近年クラウドトラフィックの制御で多くのお客様にご利用頂いているフォワードプロキシの機能においても、認証基盤と連携してユーザー認証を行い、属性や端末の情報、脅威インテリジェンスに従ってどのリソースにアクセスするかを制御することができます。従って、A10ネットワークスの各種ソリューションは決してゼロトラストアーキテクチャと無関係ではなく、むしろ親和性の高い関係にあります。もちろん、ゼロトラストアーキテクチャで利用されるID管理基盤や端末(OSやソフトウェアのバージョンやパッチ情報など)の情報収集機能、SIEMシステムやPKI、PDPにあたる認証基盤などはA10ネットワークスが提供していないソリューションになりますが、これらの機能は多くの場合、既に組織内で持っている、または広く利用されている別のソリューションが存在しているため、A10ネットワークスのソリューション自体はそれらと連携する方が望ましいとも言えます。

A10ネットワークスのソリューションをゼロトラストアーキテクチャで活用するポイントとしては、特にPEPとしての利用を中心に、以下が可能とされています。

- 認証基盤と連携したリバースプロキシ/フォワードプロキシ機能の利用

Enterprise Resourceの手前にADCを配置して、端末やユーザー、サービスなどのアクセス要求に応じて認証基盤と連携し、アクセスを許可/拒否できます。任意の証明書を利用してクライアント端末との相互認証を行ったり、ID基盤と連携してユーザー認証を行ったり、タイムアウトなどを設定して高い頻度で認証・認可を行ったりすることも可能です。独自OSによる高速処理により、全ての通信が通過するために生じる大量のトラフィックに対しても対応が可能です。- 動的なアクセスポリシーの適用

PEPとして利用する際に、詳細なアクセスポリシーを適用できます。外部からREST APIなどで情報を更新することで、動的にポリシーを変更することもできます。- アクティビティログの取得

PEPとして利用することで、Enterprise Resourceへのアクセスを要求したユーザーや端末に情報を紐づけて、通過するトラフィックのログを取得することができます。- TLS暗号化された通信に対する可視化

PEPでのTLS復号を行う機能(リバースプロキシでのTLSオフロード機能やTLS通信可視化機能)により、TLS通信での通信の振る舞いをより詳細に観測する(詳細なアクティビティログを記録する)ことが可能になります。専用HWにより高速な復号処理が可能です。- 安全な通信経路の実現

PEPへのアクセス要求の通信をIPsec-VPNやTLS(HTTPSやHTTP/2を含む)で暗号化することができます。PEPからEnterprise Resourceまでの通信の暗号化も可能です。専用HWにより高速な暗号化処理が可能です。- 脅威インテリジェンスの提供

リアルタイムに更新される不正なIPアドレスなどの情報を脅威インテリジェンスとして提供し、アクセスの許可/拒否に利用することが可能です。SIEMシステムなどで利用できる脅威インテリジェンスもあります。- ゼロトラストアーキテクチャ基盤への攻撃(特にDDoS攻撃)への防御

ゼロトラストアーキテクチャを導入するとPDPなどへのDDoS攻撃により基盤全体の可用性に影響が及ぶようになります[1]。A10のDDoS攻撃防御ソリューションにより、このような攻撃に対する効果的な防御を実現できます。

A10ネットワークスのソリューションの特徴

オンプレミスのアプライアンスとしても、仮想マシンやコンテナを仮想化基盤やクラウド上で同じ機能を利用することができるため、様々な場所にあるEnterprise Resourceに合わせて様々なポイントから導入できます。

全てのフォームファクタで共通のオープンなインターフェースで他のソリューションと連携でき、既存の認証基盤との連携や動的なポリシーの変更にも対応します。

A10ネットワークスのソリューションで得られるTLS復号された情報やアクセスログなどは、企業や組織の持つ安全な環境に出力し保管することができ、継続的な通信の監視を実現します。

A10のソリューションが意外(?)とゼロトラストアーキテクチャでも活用できるように思われたのではないでしょうか?企業や組織のゼロトラストアーキテクチャへの移行に際し、高速・高性能が要求されるPEPのポイントを始めとして、A10ネットワークスのソリューションが皆様の一助となれば幸いです。

<参考文献>

[1] NIST SP 800-207 "Zero Trust Architecture", 2020. (https://csrc.nist.gov/publications/detail/sp/800-207/final)

[2] "ゼロトラストネットワーク―境界防御の限界を超えるためのセキュアなシステム設計", Evan Gilman, Doug Barth著, 鈴木 研吾 監訳, オライリージャパン, 2019. (原著 "Zero Trust Networks", Evan Gilman and Doug Barth, O'Railly Media, 2017.)

[3] "Zero Trust strategy--what good looks like", Mark Simos, 2019. (https://www.microsoft.com/security/blog/2019/11/11/zero-trust-strategy-what-good-looks-like/)

筆者情報

筆者情報

ソリューションアーキテクト

石塚 健太郎

過去のテクログ

『Office 365などのSaaS利用を快適にするネットワークの高速化・可視化』 石塚 健太郎

『A10ネットワークスのスケールアウト技術』 甲野 謙一

『誰でも使える サーバーサイド Open NAT64実証実験のご紹介』 眞野 桐郎

『働く環境、リモートワークのIT環境を整備するA10クラウドプロキシ』 高橋

『DNS over HTTPS (DoH)』 高木 真吾

『社内のネットワークセキュリティはどうしていますか?』 アサヒ

また、A10ネットワークス WEBサイトのブログからもご覧いただけます。

A10ネットワークスとつながりませんか?

公式ソーシャルメディアでは最新情報をリアルタイムで発信しています。