2020年9月、インドにおいてDDoSボットネットを用いた攻撃が急激に増加したことが、A10のセキュリティリサーチチームによって観測されました。20万以上のIPアドレスがMiraiのようなスキャン行動を示したこの攻撃は、インドの大手ケーブルブロードバンドプロバイダーが、ボットネットによる攻撃を受けていたことが原因でした。

今回公開したA10の最新レポート「2020年下半期:DDoS攻撃者の武器(State of DDoS Weapons Report for H2 2020)」は、本インシデントを含む、2020年の7月~12月に世界中で観測されたDDoS武器やDDoS攻撃、マルウェアの活動をまとめています。

Miraiはまだ終わっていなかった

2016年に話題になったMiraiは、ネットワークカメラやルータなどセキュリティが脆弱なIoT端末に感染し、大規模な攻撃を引き起こしました。感染したIoT端末は、次の犠牲者を探すためネットワークを探索し、Telnet経由で次々と感染を拡大し、巨大なボットネットを形成します。一度ボット化したIoT端末は攻撃者の支配下となり、大規模DDoS攻撃を引き起こすのです。

Miraiによる乗っ取りおよび攻撃手法

攻撃者は管理アカウントが初期設定から変更されていないWebカメラなどのIoTデバイスを次々と狙い、Miraiに感染させます。従来のDDoS攻撃は単一のトラフィックを送りつける方法が主流でしたが、近年は複数種類のDDoS攻撃を組み合わせた手法が増えています。Miraiはこういった従来の攻撃から最新のDNS Water Torture、GREフラッドなど、複数のネットワークレイヤーに渡る攻撃を実行することが可能です。

https://www.a10networks.co.jp/news/blog/mirai-botiotddosthunder-tps.htmlより引用

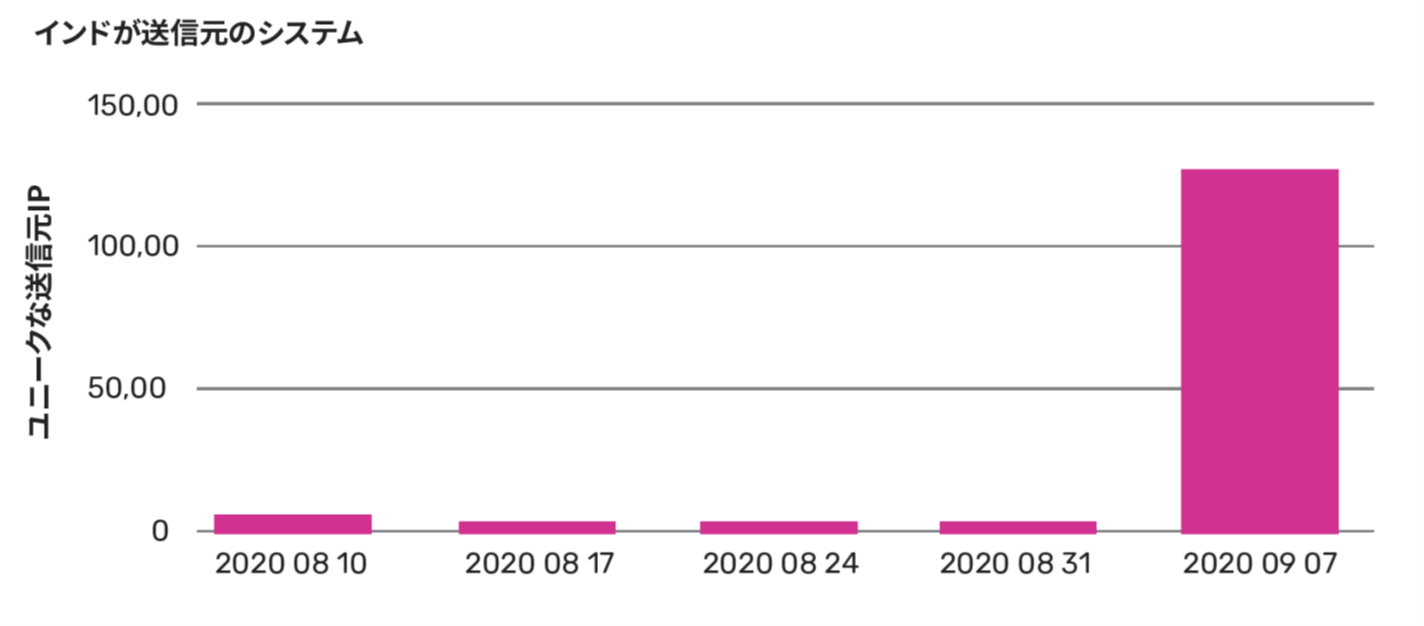

この攻撃の驚くべき点は、感染が短期間で爆発的に増加することです。実際に、2020年後半に大量の攻撃が観測されたインドの大手ケーブルブロードバンドプロバイダーでは、たった2週間で13万の端末がボットに感染し、最終的に20万台以上のIoT端末が攻撃者に乗っ取られていました。

Miraiはソースコードが公開されているマルウェアであり、現在もそれをもとにした亜種が相次いで出現しています。A10のセキュリティリサーチチームによる調査では、様々なボットネットやIoT ベースの攻撃として2020年後半だけで数千のマルウェアを検出しています。Miraiは根本対策が難しいと言われていますが、こういった点も、今もMiraiによる被害が止まらない原因だと言えます。

Miraiのスキャン行動

さて、今回インドの大手ケーブルブロードバンドプロバイダーで観測された攻撃を、"スキャン行動"という観点で簡単に掘り下げてみます。

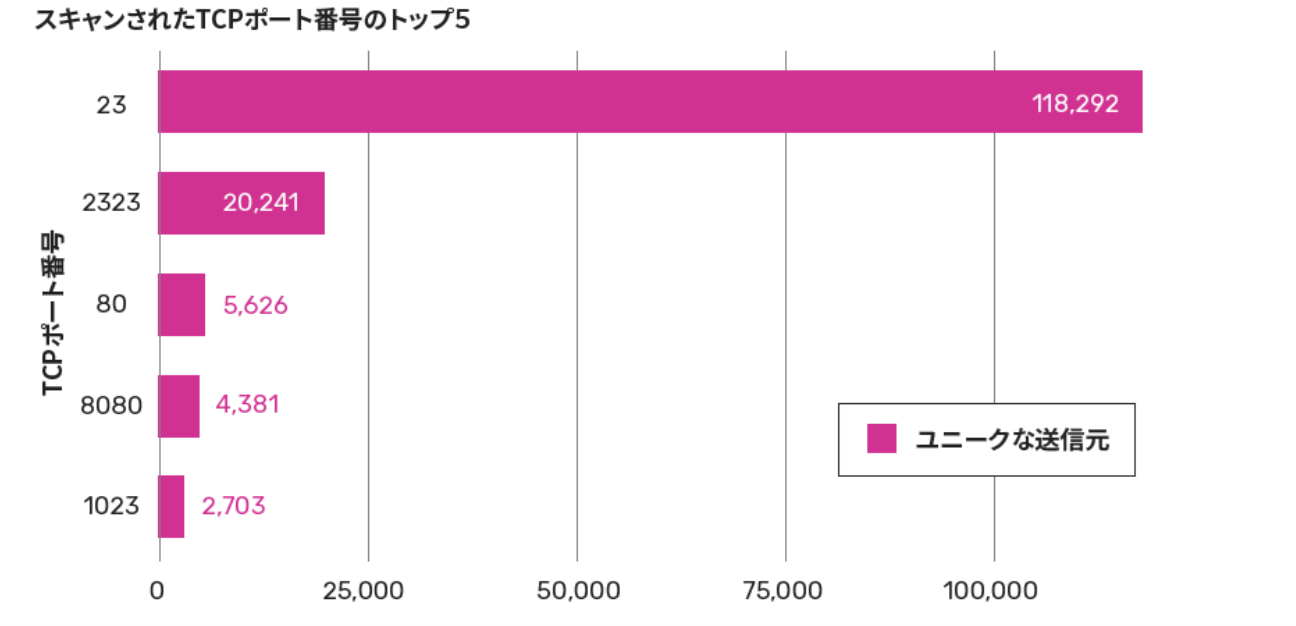

Mirai攻撃は、IoT端末にデフォルトで設定されているであろうID/パスワードのリストを用いて、ランダムでIoT端末に接続を試みるところから始まります。この時、複数のTelnetポートに向けて接続を試みますが、圧倒的に多いのがデフォルトのTelnetポート(ポート23)と代替ポート(ポート2323)であり、マルウェアが進化するにつれて、ポート80、ポート8080、ポート1023など、より多くのポートがスキャンされるというデータが出ています。

通常はネットワークを探索しTelnetで認証に成功した後にwgetなどでボットをダウンロードさせるという、予測可能な動作をしますが、2020年後半の調査ではそのような動作が観測されませんでした。

2020年後半のDDoS攻撃の動き

A10では、過去数年間にわたってDDoS攻撃およびその攻撃手法やマルウェアの活動を追跡してきましたが、DDoS攻撃の頻度、強度、巧妙さが共に、着実に増してきています。2020年の下半期も同様であり、さらにDDoS攻撃の世界ではいくつかの興味深い動きが見られています。

前回のレポート調査期間である2020年4月~6月には、ボットネットのリクルートにおけるマルウェアの利用について、最も頻繁に悪用されていたArm7マルウェアのバイナリーの詳細を調べ、多層的な攻撃技術による複雑さを実証しましたが、今回のレポートでは、インドの大手ケーブルブロードバンドプロバイダーにおいて、20万台以上のデバイスがほぼゼロの状態からどのようにして侵害されたのか、これらのデバイスの挙動はどうだったのか、これらのデバイスを乗っ取るためにどのようなエクスプロイトが使用されたのか、そして、この潜在的な攻撃から保護するために推奨されるベストプラクティスについて、詳しく考察しています。

2020年は、新型コロナウイルス感染症の拡大だけでなく、さまざまな出来事が発生した年の一つとして歴史に残るでしょう。サイバー攻撃者は1年を通して活発に活動し、世界的なパンデミックを悪用して、脆弱性を残す医療や教育、政府といった重要な組織への攻撃を大小問わず増加させました。2020年はサイバー攻撃全般が活発化しましたが、過去最大規模のDDoS攻撃が発生するなど、DDoS攻撃が最も活発であった年でもありました。

レポート全文は以下よりダウンロードください。

2020年下半期:DDoS攻撃者の武器(State of DDoS Weapons Report for H2 2020)

実用的なDDoS脅威インテリジェンスは、DDoSボットネットのIPアドレスやDDoS攻撃に悪用されうる脆弱なサーバーの最新かつ正確なフィードに基づいてブラックリストを作成することで、プロアクティブなDDoS防御のアプローチを可能にします。

ダウンロード