総務省は2024年10月に「地方公共団体における情報セキュリティポリシーに関するガイドライン」の改訂版を公開し、三層分離の「α(アルファ)モデル」でセキュアかつスムーズにクラウドサービスへ接続するための「α'(アルファダッシュ)モデル」を新たに定義しました。自治体は2026年4月1日までにサイバー攻撃に対処するための基本方針を策定することが義務付けられていることから、「αモデル」を導入している自治体が「α'モデル」へ移行検討する機会も増える見込みです。

そこで本ブログでは、「α'モデル」に関連するガイドラインの改定ポイントや、「α'モデル」の技術的対策例を解説するとともに、「α'モデル」を構築するA10ネットワークスのローカルブレイクアウト ソリューションを紹介します。

■ガイドライン改定の背景

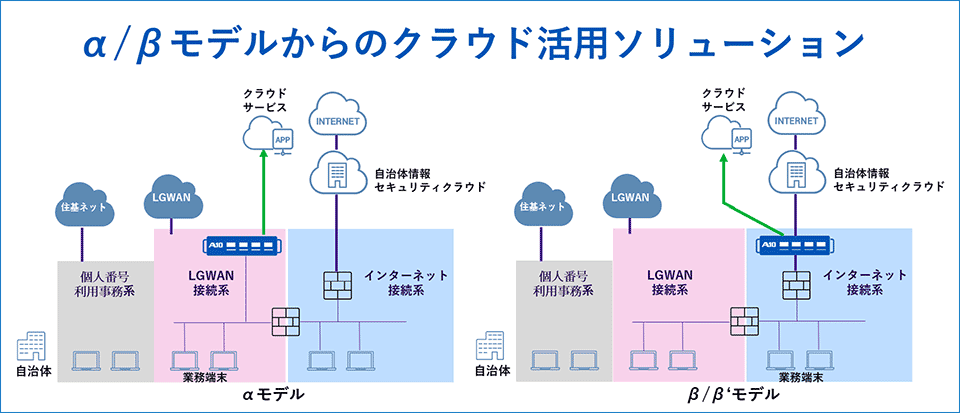

2015年の年金機構情報漏えい事案を受け、総務省は自治体の情報セキュリティ強化のため自治体のネットワークを「マイナンバー利用事務系」「LGWAN接続系」「インターネット接続系」の3つに分離する三層分離モデルを提唱しました。これによりセキュリティの強化が図られたものの、自治体職員の利便性が低下する側面がありました。近年はDX推進でSaaSの利用が拡大していますが、「LGWAN接続系」から画面転送で「インターネット接続系」を利用することで挙動が遅延し、業務効率を低下させることが課題となっています。

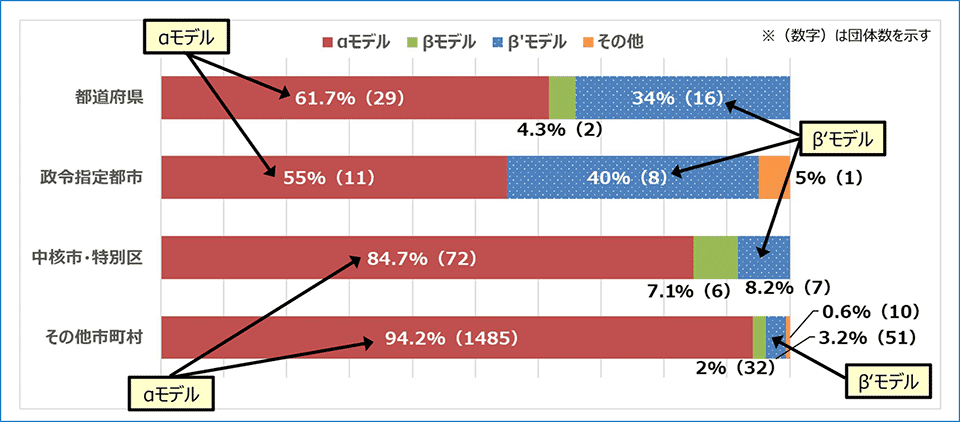

総務省は当初の三層分離モデルを「αモデル」と定義したうえで、課題解決に向けた発展形の「β(ベータ)モデル」「β'(ベータダッシュ)モデル」を提示しているものの、中小規模の自治体にとっては導入・維持コストの増加や、運用負荷増加が別の課題としても挙がっています。実際、都道府県は約3割、政令指定都市は約4割が「β'モデル」を採用している一方、中核市・特別区は8割以上、その他市町村は9割以上が従来型の「αモデル」を採用しています。

■クラウドサービス活用に向けたガイドラインの改定ポイント

こうした背景から、総務省は昨年10月、「地方公共団体における情報セキュリティポリシーに関するガイドライン」において、意見募集の結果を踏まえた改定版を公表し、ローカルブレイクアウトによってLGWAN接続系から直接、SaaSへのアクセスを許可する「α'モデル」を提示しました。これによりSaaSの利用促進が可能になりますが、ガイドラインでは利用可能なサービスの選定や利用条件、接続回線の規定のほか、セキュリティの追加対策が求められていることから、ここに悩む自治体も多くあります。

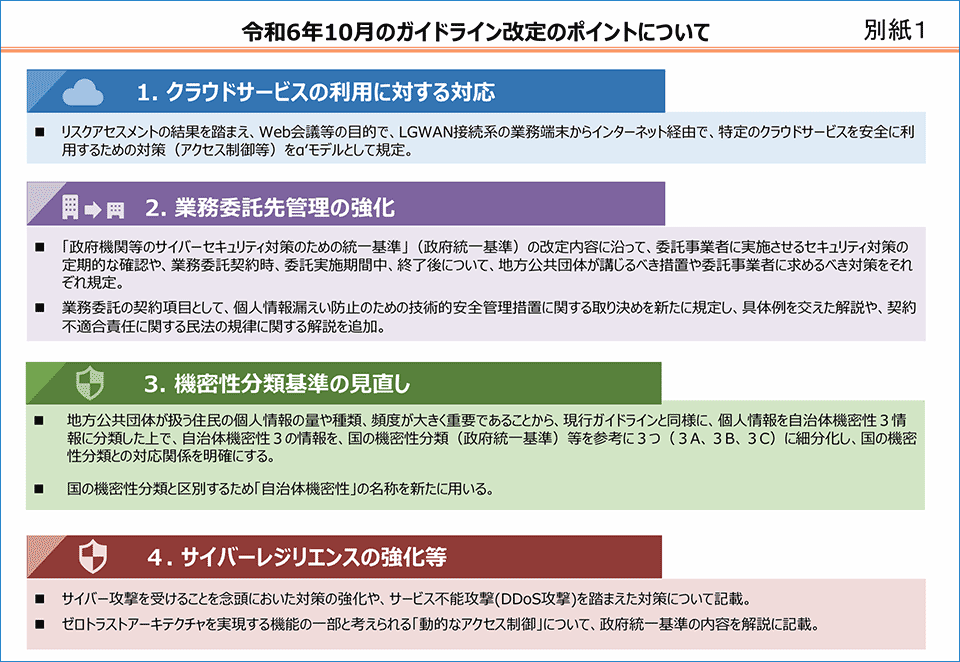

ガイドラインの改定においては4つのポイントを提示していますが、注目する点としては1番目、LGWAN接続系に業務端末がある「αモデル」から、クラウドサービスを活用するために「α'モデル」が規定されたこと。そして4番目、自治体ネットワークの将来像を意識したサイバーレジリエンスの強化に言及したことがポイントになります。

■クラウドサービスの利用に対する対応の留意点

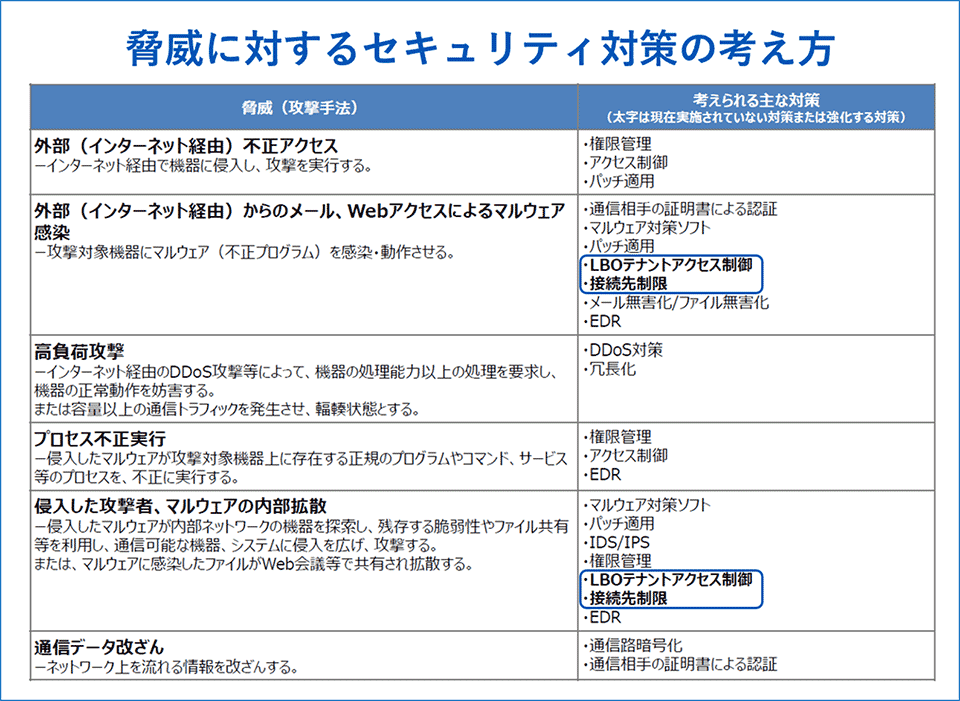

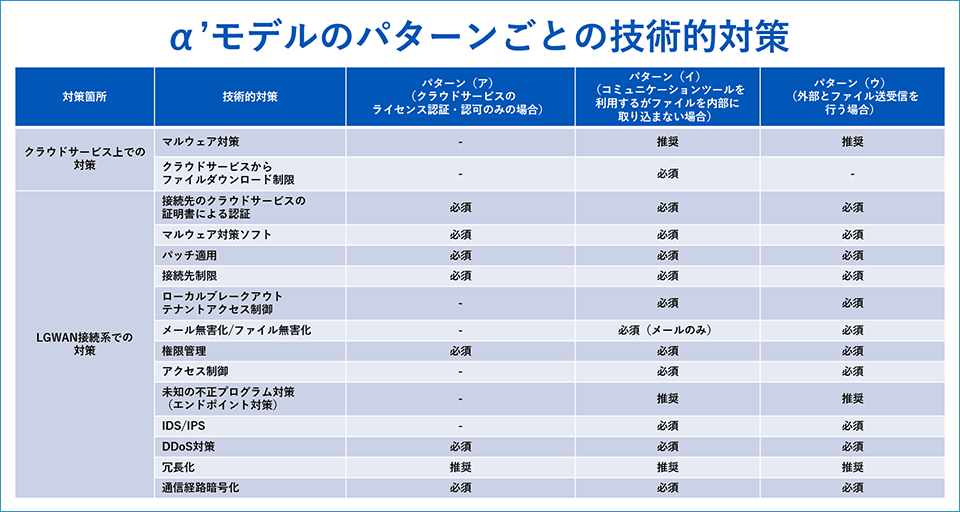

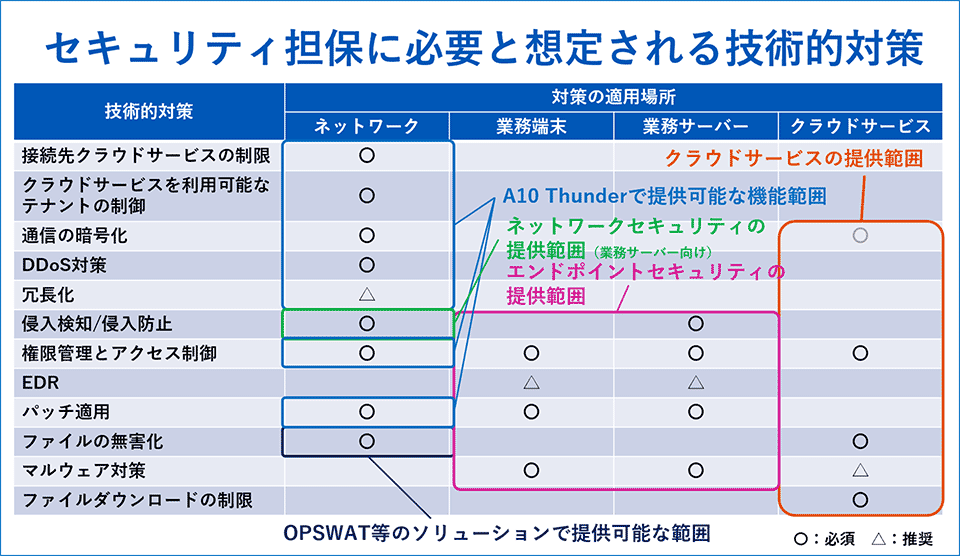

1番目のポイントとして、クラウドサービスの利用に対する対応で自治体が留意すべきことは次の3点です。① 情報セキュリティの確保は自治体の責任であること、② リスクアセスメントに基づく対策が重要であること、③「β'モデル」への移行を推進するが並行して諸条件のもと「α'モデル」の実現を認めていること。つまり、自治体自らが責任を持ってセキュリティを確保する前提のもと、脅威に対して考えうるセキュリティ対策を講じる必要があるということです。サイバー攻撃に対するセキュリティ対策として、従来通りの対策が導入されている前提で以下の表にある対策を講じる必要があります。また、「α'モデル」の場合、2つの条件を追加で満たしていればインターネット回線を利用したクラウドサービスへのアクセスを認めています。

● ローカルブレイクアウト(LBO)テナントアクセス制御

利用するクラウドサービスへのアクセスを自らの団体が利用するテナントのみに制限を行い、当該団体職員のみが該当テナントにアクセスすること。

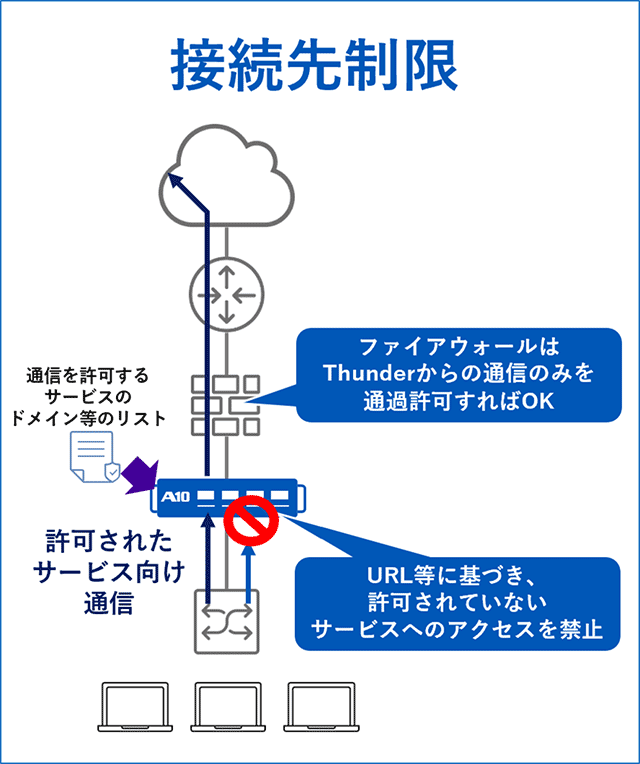

● 接続先制限

LGWAN接続系から外部へのアクセス先をLGWAN-ASPおよび、利用が許可されたクラウドサービスのみに限定すること。

■α'モデルの技術的対策例3パターン

それでは「α'モデル」の具体的な構成はどのようになるのでしょうか? この技術的対策例としてガイドラインでは(ア)~(ウ)の3パターンを掲げています。

● α'モデル パターン(ア)

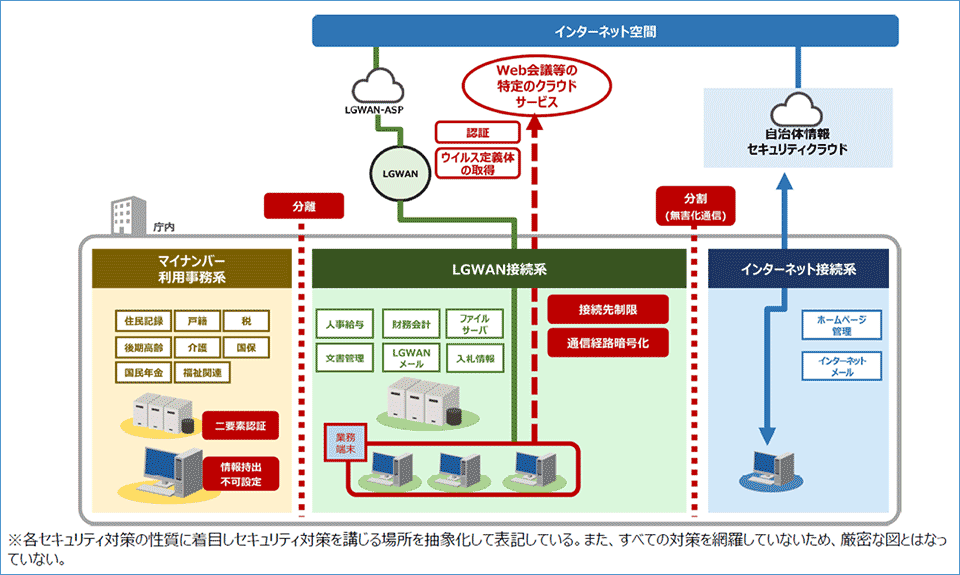

LGWAN接続系からクラウドサービスにアクセスするのは、ライセンス認証通信やウイルス定義体の取得のみとなる構成です。この場合、認証通信のローカルブレイクアウトで接続先制御と通信の暗号化が必要となりますが、テナントの概念が無いことからテナント制御は不要となります。また、機密性の高いデータをクラウドサービスに保管しないことから、ISMAPに登録されていないクラウドサービスの利用も許可されています。

● α'モデル パターン(イ)

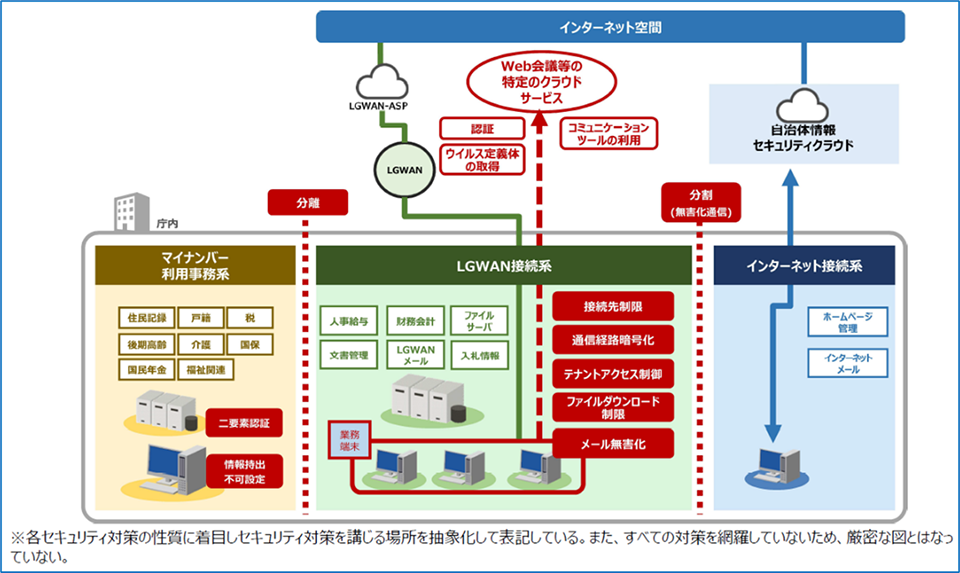

LGWAN接続系からZoomやMicrosoft Teamsなどのコミュニケーションツールを利用するとともに、外部とのファイルのやり取りはメールのみとする構成です。このパターンの場合はテナント制御が必要となります。またメールで外部とやり取りするため添付ファイル無害化や、コミュニケーションツールからファイルをダウンロードさせない制限をクラウドサービスで実施します。外部主催の会議についてはLGWAN接続系からの接続を防ぐため、インターネット接続系から利用する必要があります。

● α'モデル パターン(ウ)

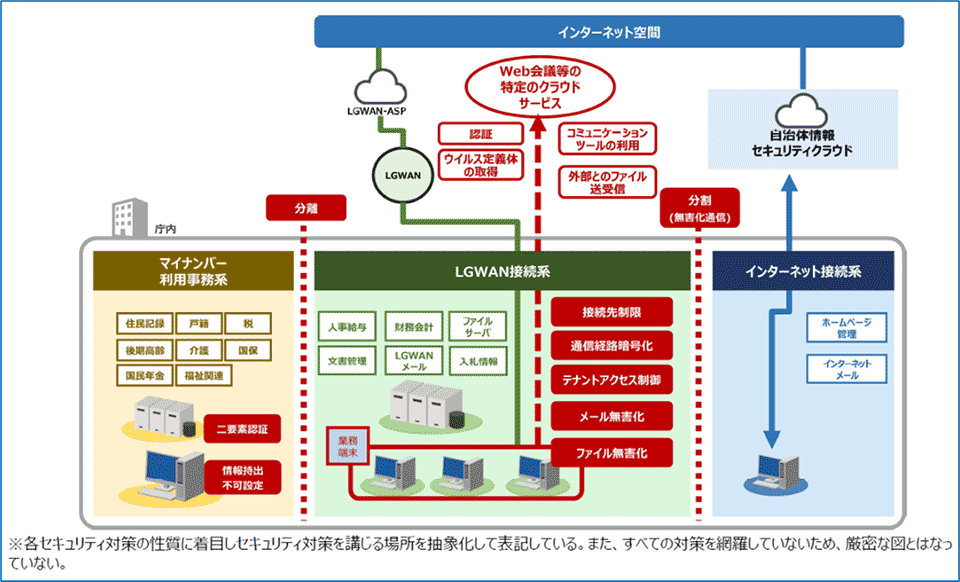

LGWAN接続系からコミュニケーションツールを利用するとともに、外部とのファイルの送受信はメールだけでなくファイル共有サービスも利用する構成です。このパターンでもテナント制御が必要であり、さらにメール無害化に加えてコミュニケーションツールで内部に取り込むファイルの無害化も必要となります。外部主催の会議はパターン(イ)と変わらず、インターネット接続系から利用する必要があります。

■サイバーレジリエンス強化の留意点

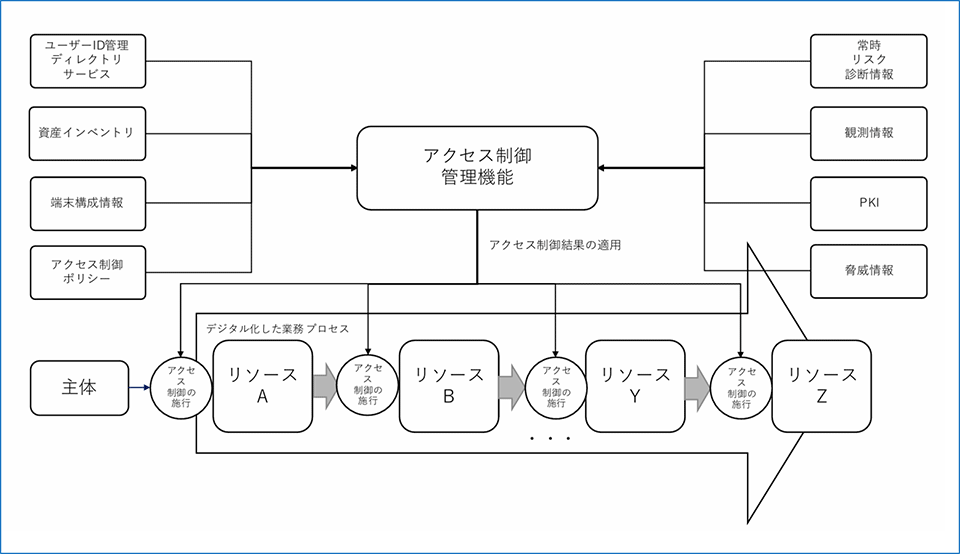

ガイドラインの改定ポイント4番目ではサイバーレジリエンスの強化について言及されています。サイバー攻撃を受けることを念頭に置いた情報システムの防御・復旧や、バックアップに係る対策の強化、サービス不能攻撃(DoS・DDoS攻撃)への対応を強化する必要があるということです。また、将来的な動的アクセス制御の実装、ゼロトラストアーキテクチャを実現するために、継続的な認証および認可が重要になります。ゼロトラストの最大のポイントは今ある端末を守ることではなく、LGWAN接続系の中にある端末や、LGWAN接続系で仕事をしている職員の「盲目的な信頼」を無くすことです。誰も信頼せず、中にいたとしても外から入ってきたものと同様の認証・認可を実施することが重要です。

自治体ネットワークのサイバーセキュリティー対策については、2024年5月に河野元デジタル大臣が三層分離の廃止を視野にゼロトラストアーキテクチャの考え方を導入していく方針を示しましたが、デジタル庁による「国・地方ネットワークの将来像及び実現シナリオに関する検討会」が背景にあります。この報告書において、中央省庁のガバメントソリューションサービスのチームで実施しているゼロトラストアーキテクチャの考え方を2030年にかけて国・地方ネットワークへ導入していくとしています。

また、デジタル庁の「ゼロトラストアーキテクチャ運用方針」によると、リソースへアクセスする際はどのような人がアクセスする場合でも盲目的に信頼せず、認証・認可をかけるようにと呼び掛けています。これは強化型ファイアウォールを捨てるわけではなく、ファイアウォールも適宜活用してゼロトラストアーキテクチャを導入することが大切であることを示しています。

■A10のローカルブレイクアウト ソリューション「A10 Thunder」

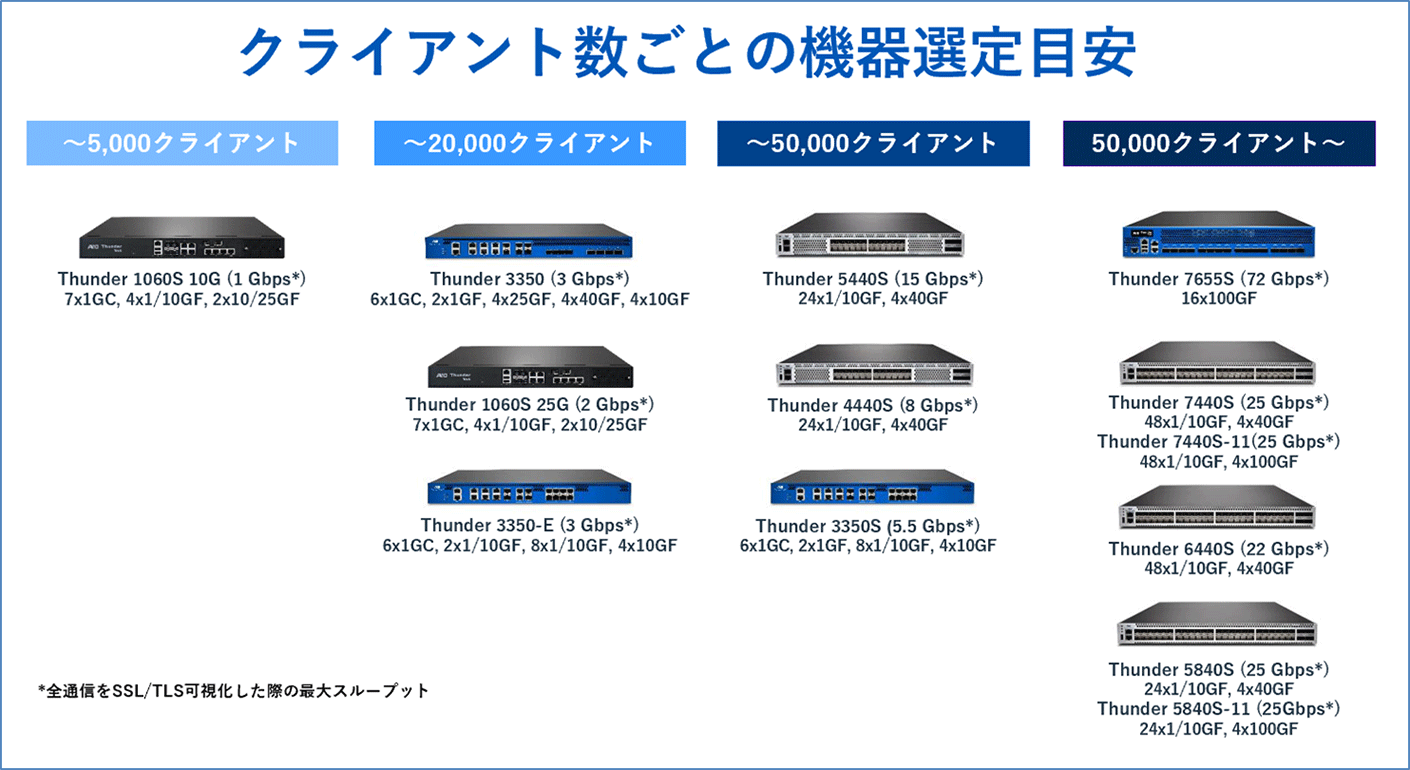

こうした状況を踏まえてA10は、α、β、β'モデルのいずれであってもクラウドサービスが活用できるローカルブレイクアウト ソリューション「A10 Thunder」を提供しています。

「αモデル」の場合、LGWAN接続系の業務端末からクラウトサービスを活用するため、A10 Thunderでセキュアな通信経路を構成することにより「α'モデル」を実現します。これは閉域ネットワークのある銀行や病院と同じ使い方となります。

また、「β / β'モデル」の場合は、通信のボトルネックとなるセキュリティクラウドをA10 Thunderでバイパスして直接インターネットに接続するほか、セキュリティクラウド内でブレイクアウトすることで快適なクラウドサービスを実現します。こちらはエンタープライスのお客様にお使いいただいているパターンと同じです。続いて具体的な機能を紹介します。

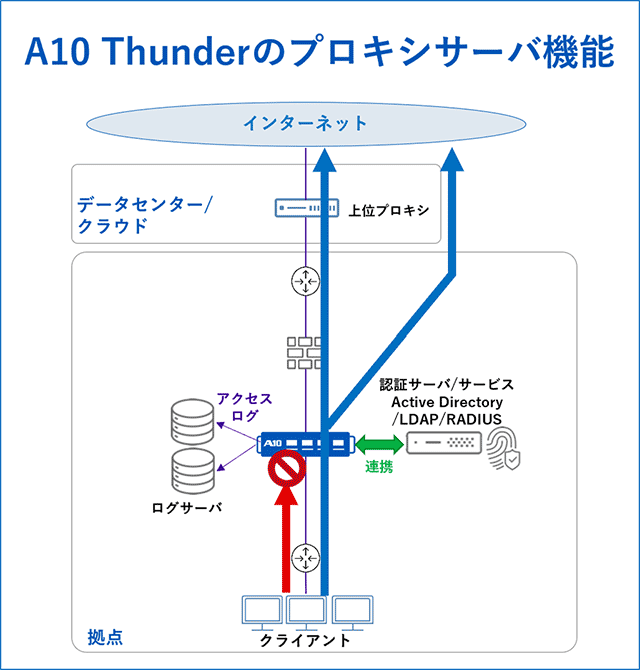

● Webプロキシ

A10 Thunderのプロキシサーバー機能はHTTP / HTTPS / FTPのプロキシとして動作しますが、このとき接続先制限や通信振り分け(ブレイクアウト)、上位プロキシへのチェインのほか、柔軟なアクセス管理とアクセス制御、アクセスログの保管が可能です。A10 Thunderの大きな特長は大規模なセッションを処理できる高い性能を持っていることですが、小さな機器でも独自のオペレーティングシステムである「ACOS」によってクラウド利用時の大量通信を処理することができます。

● 接続先制限

A10 Thunderを外部アクセス時のプロキシとすることで、特定のクラウドサービスのみに接続先を制限し、それ以外の通信を止めることができます。IPアドレスは1つのアドレスに複数のサービスが乗っていることが多いため、IPアドレスによる接続先制限では目的のサービス以外に繋がる可能性があります。そのため、A10 ThunderではURLを使ってドメインで制御しています。また、宛先ドメイン名を含めたリクエストのログ保管が可能です。

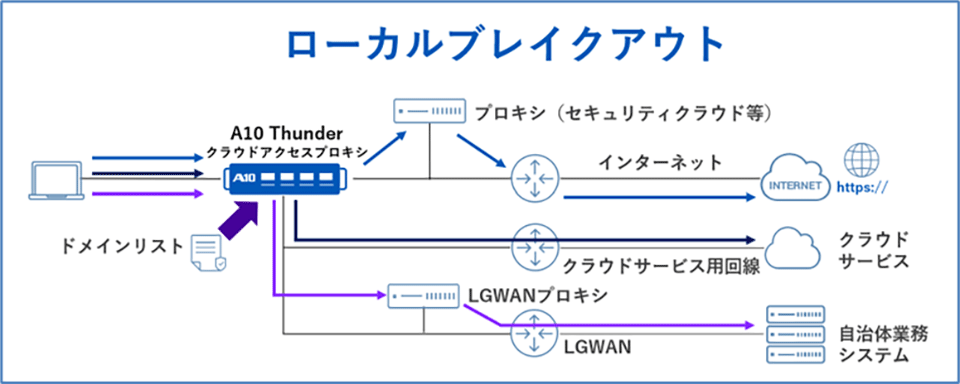

● ローカルブレイクアウト

通信種別に応じた通信の振り分けにおいては、クラウドサービス向け通信、LGWAN向け通信、それ以外の通信をすべてA10 Thunderが受け止めることで、宛先のドメイン名を見てクラウドサービスの専用回線から各クラウドサービスへ、LGWANプロキシを経由して自治体業務システムへ、それ以外はセキュリティクラウドを経由してインターネットへそれぞれ振り分けます。また、クラウドサービス向けトラフィックの増加に対応するために別回線を引いた場合でも、A10 Thunderが同じ仕組みでドメインリストに従い回線を振り分けることができます。

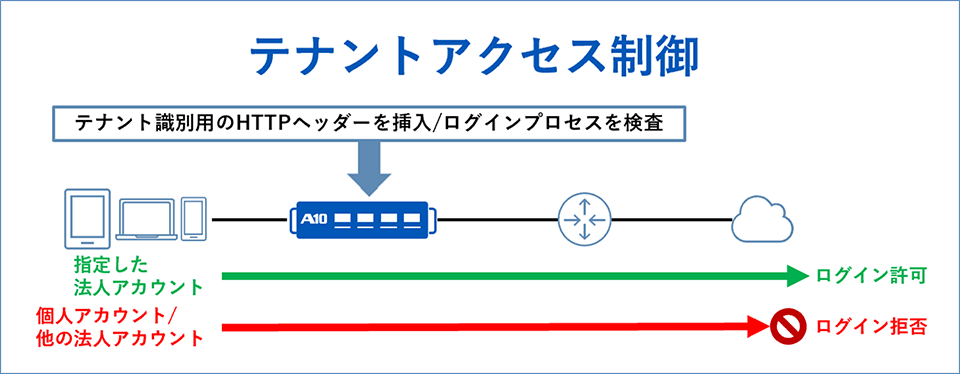

● テナントアクセス制御

クラウドサービス専用の回線では個人アカウントやほかの団体のアカウントでログインできる状態を防ぐため、ローカルブレイクアウト テナント制御が必要になります。これは指定した法人アカウントのみクラウドサービスのログインを許可し、情報漏洩につながる個人アカウントや他の法人アカウントでのログインを制限するものです。A10 Thunderでは通信に対してテナント識別用のHTTPヘッダーを挿入するとともに、ログインプロセスを検査することで不正なアカウントでのログインを防ぐことができます。様々なタイプのクラウドサービスに対応しているので、ヘッダーを埋め込むタイプのほか、ヘッダーを埋め込まないタイプのサービスでも同じ機器で対応することができます。

● セキュリティ機能

A10 Thunderでは統合したDDoS防御機能を利用できるほか、SSL / TLS通信の復号 / テナント制御、URLフィルタ / 脅威IPアドレス情報による通信制御、L4 / L7ファイアウォール機能、IPsec-VPN接続機能を併せて持っています。将来的にゼロトラストアーキテクチャに移行した場合は、認証・認可のポイントとしてA10 Thunderを活用することで、投資コストの削減にも効果があります。

■連携するメール無害化 / ファイル無害化ソリューション

α'モデル パターン(イ)と(ウ)では無害化ソリューションの導入が必要であると説明しましたが、「A10 Thunder」とOPSWAT社の「MetaDefender」を連携することで、平文化したトラフィックに対してファイル無害化(CDR)やマルウェアスキャン、データ損失防止(DLP)を適用し、メール無害化 / ファイル無害を実現することができます。この連携によってKintoneやBoxからダウンロードしたファイルも検査可能です。一方、Microsoft 365はトラフィックのSSL / TLS可視化を推奨していないことから、別のソリューションである「MetaDefender Email Security」を使用して、メールが届く手前で添付ファイルを無害化します。また、「MetaDefender Storage Security」を使用することで、外部からクラウドストレージにアップロードされたファイルを検査することができます。

α'モデル パターン(ウ)においては、以下表に記載の技術的対策が必要であり、ネットワーク関連ではA10やOPSWAT社のソリューションを提供することができます。そのほかの技術的対策についてはそれぞれ別のソリューションを導入いただく必要があります。

■自治体様導入事例

A10はこれまで、県から市区町村まで全国のあらゆる規模の自治体様にA10 Thunderシリーズを導入してきました。2021年に導入した秋田県の由利本荘市様は「α'モデル」の元となった事例であり、LGWAN接続系からOffice 365に接続するためにA10 Thunderを導入し、ドメインに基づくアクセス制御で接続先制限を実現しました。また、株式会社インターネットイニシアティブ様とは、IIJクラウドエクスチェンジサービスに接続する通信とインターネットに接続する通信を振り分ける連携ソリューションを提供しており、この形態が山口県様で導入されています。長崎県様では業務セグメント系という独自のセグメントとインターネット接続系の両方でA10 Thunderをそれぞれ導入しており、名古屋市様ではLGWAN接続系において1台のA10 Thunderを2台に論理分割して、ローカルブレイクアウトとファイアウォールの双方の機能を利用しています。そのほかの事例も数多く公開していますので、詳しくは導入事例をご覧ください。