■ 概要

A10ネットワークスは、DDoS攻撃対策を専門とするセキュリティリサーチチームを有しています。日々彼らが観測・調査している世界のDDoS攻撃状況を紹介します。今回は2025年12月末からの1か月間の状況です。

■ はじめに

A10ネットワークスでは、「A10 Defend」ブランド配下でセキュリティソリューション群を展開しています。その一つ「A10 Defend Threat Control」では、A10のDDoS攻撃対策に特化したセキュリティリサーチチームが独自センサネットワーク等によるデータ収集、AIを活用したトラフィック分析を活用し、DDoS攻撃の状況をワールドワイドで観測・追跡・調査した結果をSaaSとして提供しています。本ブログでは、A10 Defend Threat Controlによる2025年12月21日から2026年1月20日までのDDoS攻撃観測データをご紹介します。

■ 世界でのDDoS攻撃発生状況

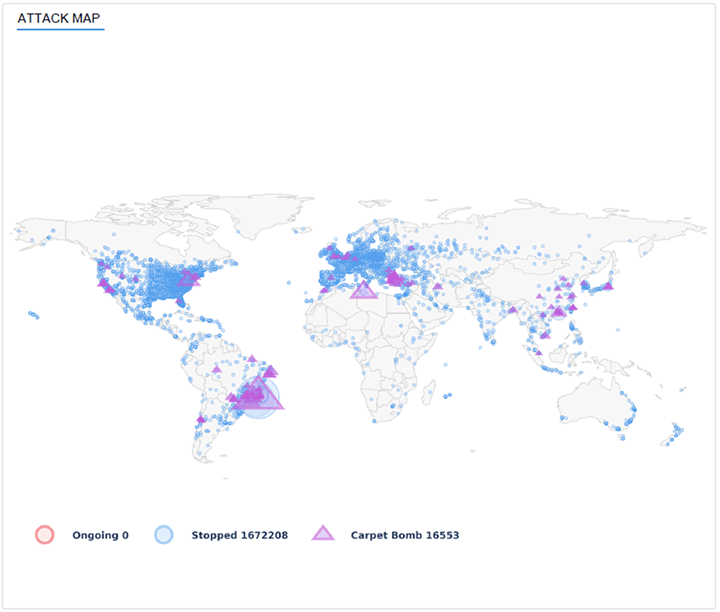

この期間での攻撃発生状況をマップで表したのが下図です。

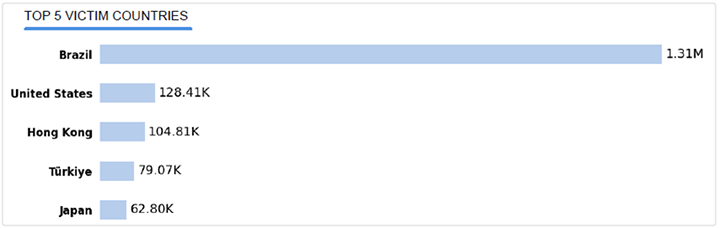

米国および欧州でのDDoS攻撃検知数と、ブラジルでのCarpet Bombingの検知数の多さが目立ちます。国別でみますと、ブラジルへの攻撃が131万件と突出しており、日本への攻撃も6万2,800件と上位に位置しています。

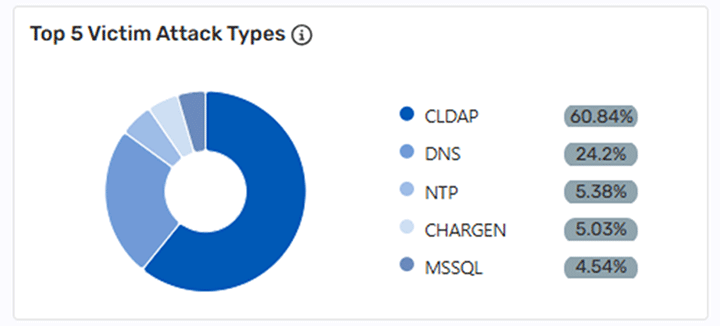

標的への主だった攻撃手法では、CLDAPプロトコルを用いたAmplification攻撃が全体の60.84%を占め、最も多く観測されました。CLDAPは、主にMicrosoft Active Directoryなどのディレクトリへのクエリに使用されるネットワークプロトコルです。CLDAPはUDPを使用するため、リフレクション・アンプリフィケーション攻撃に悪用される可能性があります。攻撃者は、無防備なCLDAPサーバに小さな偽装リクエストを送信し、被害者へのレスポンスを最初のリクエストの最大70倍のサイズで生成します。CLDAPを利用した攻撃は2016年以降報告されており、増加傾向にあります。

■ 日本へのDDoS攻撃について

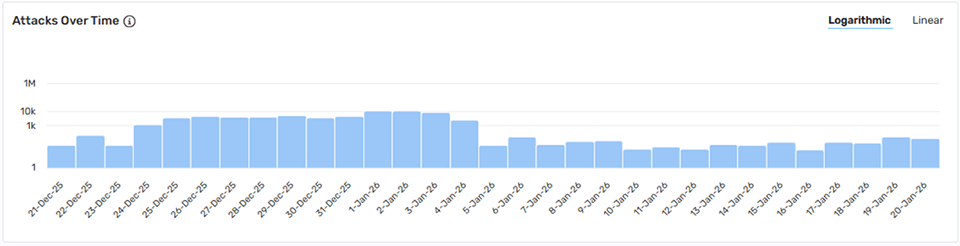

この期間の攻撃頻度を対数グラフで表したのが下図です。1月1日と1月2日に、それぞれ10,000回を超える攻撃を観測しています。

攻撃時間は、全体の99%が5分間以下でした。一方で、6時間にわたる攻撃も観測しています。1時間を超える攻撃時間の場合、そのほとんどの攻撃手法はDNSプロトコルを用いたUDP Amplificationが用いられていました。短時間の攻撃は、後に続く大規模攻撃の調査段階の可能性もあり、早期の検知と対応が重要です。

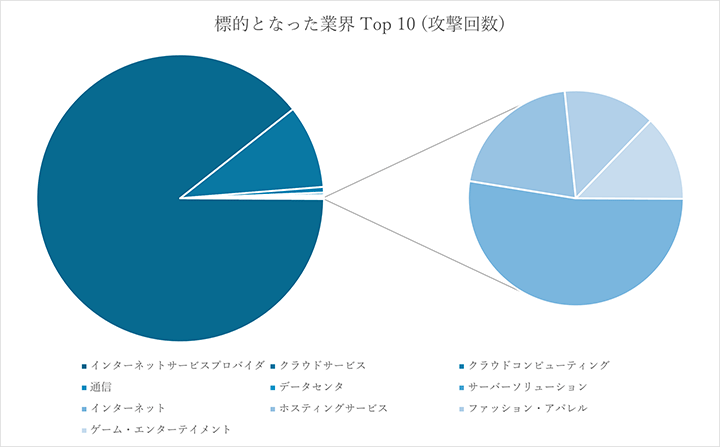

標的を業種で分類し、その攻撃回数を比べてみますと、この期間はインターネットサービスプロバイダへの攻撃が突出していました。

Top 10以下では、金融系や研究/開発系、メディア系も標的となっていることが示されており、様々な業種が狙われています。企業へのDDoS攻撃については、一般ニュースでも取り上げられることも増え、企業のサービス停止による我々の生活への影響など、身近になってしまったといえるでしょう。

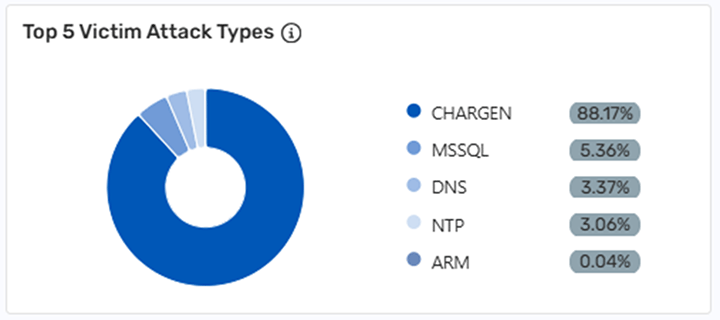

この期間中、日本での標的となった組織への主だった攻撃手法は、先述の世界全体での傾向とは異なる観測となっています。CHARGENプロトコルを用いた攻撃が88.17%を占め、攻撃回数としてはトップでした。CHARGENは古いプロトコルで、テストやデバッグ等を目的としたものですが、接続に対してサーバがランダムな文字列を送信する機能を持つため、DDoSリフレクタ攻撃としても悪用される場合があります。

■ まとめ

A10 Defend Threat Controlでは、簡易版として無料でお試しいただけるサイトも準備しております。簡易版であるため機能は制限されていますが、実際にA10ネットワークスのリサーチチームが収集したデータを用いた、今回ご紹介した内容の一部をご覧いただくことができます。

- https://threats.a10networks.com/ (簡易版A10 Defend Threat Control)

- https://www.a10networks.co.jp/products/network-security-services/threatcontrol.html(製品紹介)