ボットネットとは

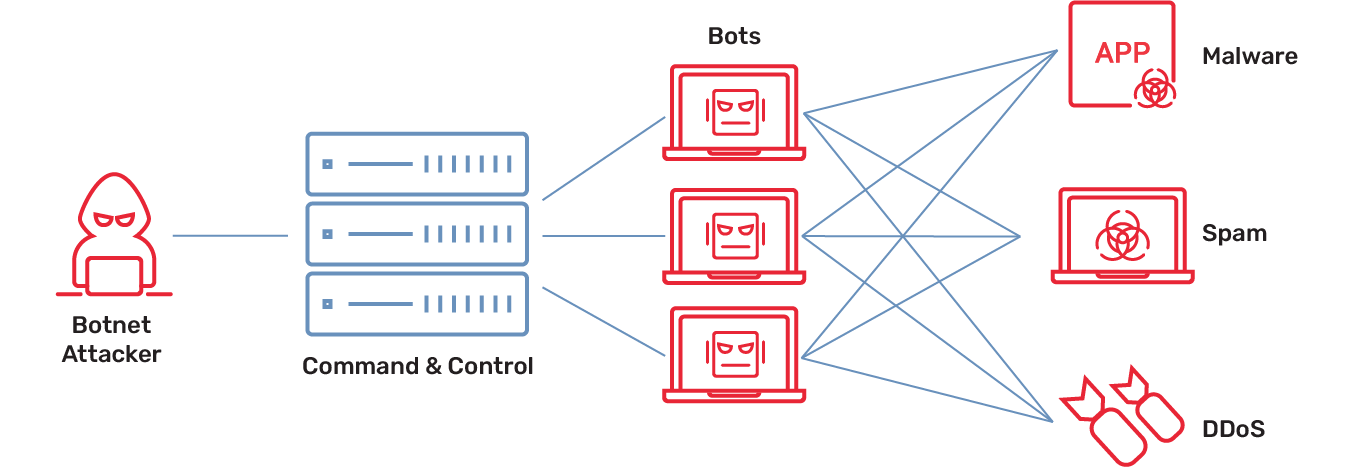

ボットネットは、ボットに感染した機器と、攻撃者の命令を送信するサーバによって構成されたネットワークです。

ボットネットとは、インターネットに接続されたデバイスの集合体で、サイバー犯罪者が自らの悪意のある目的に使用するために支配下に置いたものを指します。ボットハーダーは、マルウェアを使って脆弱性のある多数のパソコンやサーバー、モバイル機器、IoT(Internet of Things)機器を感染させ、膨大な計算能力と機能を利用して、自動化された分散サービス妨害攻撃(DDoS攻撃)、データ流出、クリック詐欺、スパムメール送信などの不正な計画を実行することが可能です。

近年、ボットネットはクリプトマイニング(仮想通貨取引)においてもその役割を拡大しており、サイバー犯罪者はボットネットのリソースを仮想通貨取引に必要な膨大な処理能力のために利用しています。

ボットネットは、通常感染したデバイスのユーザーには見えず、利用可能なリソースのほんの一部しか使用しませんが、大容量のDDoS攻撃や、プロトコルDDoS攻撃でネットワークサービスを中断させたり、ネットワーク全体をオフラインにするなど、その活動の影響は壊滅的になることがあります。サイバー犯罪組織からよく貸し出されるボットネットは、対戦相手の弱体化や競技の妨害を狙う不満のあるゲーマーから、試験の遅延を狙う大学生まで、あらゆる種類のハッカーにとって人気のあるツールとなっています。

ボットネットの構築

ハッカーは、ボットネットを構築するために、「Mirai」などのマルウェアを使用して、脆弱なエンドポイントを持つデバイスを探します。スマートフォンやノートパソコン、スマートホームシステム、ネットワーク接続型ストレージデバイス、スマートテレビなど、インターネットに接続でき、セキュリティが脆弱なデバイスであれば、どのようなタイプのものでも対象となります。デバイスがこのゾンビ軍団に組み込まれると、IRCやHTTPなどの標準ベースの通信チャネルやピアツーピア(P2P)接続を介して、コマンド&コントロール(C&C)ソフトウェアにより、ボットハーダーがデバイスを制御することができるようになります。ボットネットがクリティカルマスに達すると、ボットハーダーは、そのパワーを利用して、自動DDoS攻撃、スパムやクリック詐欺、仮想通貨取引、データ盗難などの悪用を開始することが可能になります。

DDoSボットネットの仕組み

インターネットに接続されたデバイスの大規模な分散基盤を提供するボットネットは、分散型サービス妨害(DoS)攻撃を仕掛けるのに理想的な環境です。実際、DDoS攻撃は、事実上常にDDoSボットネットを利用しています。各ゾンビ・デバイスから大量の偽トラフィックを送信することで、ボットネットはターゲットネットワークに素早く過負荷をかけることができます。ウェブサーバーは、急増するリクエストの処理に追われ、通信処理に使用するプロセッササイクル、ネットワークインターフェース、メモリが枯渇し、通常のトラフィックからの接続が遅くなるか、排除されることさえあります。

ボリューム型DDoS攻撃では、DDoSボットネットはブルートフォース技術を使用して、ターゲットにデータパケットを殺到させ、帯域幅とリソースを消費させます。ハッカーは、インターネット上で使用されている一般的なプロトコルとサービスの増幅効果を利用して、大規模な DDoS 攻撃の影響を増大させようとする傾向が強まっています。このリフレクション攻撃(アンプ攻撃)において、攻撃者は被害者のIPアドレスを偽装して、これらのサービスに複数のリクエストを送信し、サーバーを騙して、増幅された大きなレスポンスで返信させるのです。この手法は、2021年11月にマイクロソフト社に対して行われたDDoS攻撃で3.47テラビット/秒のスループットに達するなど、記録的なボリューム型攻撃をもたらしました。ボリューム型DDoS攻撃は、他のタイプのエクスプロイトの隠れ蓑として使われることが多く、被害者のセキュリティインフラを無効化して監視を困難、または不可能にします。

プロトコルDDoS攻撃は、インターネット通信プロトコルの弱点と複雑さを利用して、ターゲットネットワークを危険にさらすものです。例えば、BGP(Border Gateway Protocol)は、ネットワーク事業者が他のネットワークにアドレス空間の構成を通知するために使用されています。ハッカーは、不正なBGPアップデートを送信することで、ネットワークトラフィックを迂回させ、ルーターやファイアウォールなどの標的のリソースを圧倒し、枯渇させることができます。2018年には、ハッカーがDDoSボットネットと連携してBGPハイジャックを利用し、イーサリアム暗号通貨アカウントを管理するサービス「MyEtherWallet」向けのトラフィックをロシアのサーバーにリダイレクトし、暗号通貨ウォレットからの盗難を促進させました。

IoTボットネットの台頭

Internet of Things(IoT)は、サービス拒否攻撃の温床として、ボットハーダーにとって好都合な存在となっています。IoTデバイスは、脆弱なパスワードやデフォルトのセキュリティ設定、管理システムや管理者への外部アクセスなど、深刻なセキュリティ問題を抱えていることで知られています。特に、ハンズフリーで使用できるように設計されたコンシューマー向けデバイスの場合、セキュリティパッチが軽視されることがよくあります。また、家庭用無線LANなど、インターネットに接続するためのネットワークは、通常監視されていないのが現状です。これらの脆弱性により、ハッカーはこれらのデバイスをIoTボットネットに採用し、長期にわたって発見されないようにすることが非常に容易になります。

2016年後半から、研究者が最終的にMirai IoTボットネットに起因するとした一連の記録的なDDoS攻撃が開始されました。その中には、サイバーセキュリティブログ「KrebsOnSecurity」やDyn DNS(ドメインネームサービス)に対するDDoSボットネット攻撃も含まれており、1秒間に1テラビットという当時としては前例のないトラフィックレベルに達しています。Miraiは、インターネット上の安全でないデバイスをスキャンするように設計されており、ブルートフォースによる推測に頼る前に、まず一般的なデフォルトパスワードによるログインを試みます。その後、Miraiのソースコードが公開されたことで、このマルウェアは、IoTボットネットを構築するための最も一般的な仕組みの1つになりました。それ以来、Miraiの亜種は増殖を続け、専門家、金融、情報サービス分野の被害者に対して、何千ものIoTボットネットDDoS攻撃を続けています。

ボットネットと Log4j 脆弱性

サイバーセキュリティの最も顕著な特徴の1つとして、ボットネットが近年最も深刻なセキュリティ課題であるLog4jの脆弱性において重要な役割を果たしたことは驚くことではありません。2021年12月に公にされたLog4jエクスプロイトは、広く使用されているオープンソースのソフトウェアパッケージLog4jの脆弱性で、攻撃者がApache Log4j Javaロギングライブラリに対してリモートコード実行(RCE)攻撃を行うことができるというものです。この脆弱性が発表されると、ハッカーたちはすぐにこの脆弱性を利用するようになりました。これらの攻撃の一部は政治的なものでしたが、Log4jは、暗号マイニングやDDoSプラットフォームを作成するために脆弱なサイトを大規模にスキャンするメカニズムとして非常に人気があることも証明されました。

数週間のうちに、Mirai IoTボットネットはLog4jの脆弱性を利用して、IPカメラ、スマートテレビ、ネットワークスイッチ、ルーターなどのデバイスを掌握していました。その後、Elknot(BillGatesトロイの木馬とも呼ばれる)とGafgyt(BASHLITE)という2つのボットネットも、Log4jエクスプロイトをサービス拒否攻撃(DDoS攻撃)プラットフォームとして使用していることが検出されています。Log4jの脆弱性が公表された直後から、Log4jのアップデート版が提供されていますが、業界全体におけるこれらのパッチの実装は、非常に遅れています。

DDoS防御のための ゼロトラストと脅威インテリジェンスの活用

ボットネット、特にIoTボットネットの急増によりDDoS攻撃の脅威が高まる中、企業はDDoS対策に一層の力を注いでいます。ゼロトラストのフレームワークは、この取り組みの重要な要素であり、「決して信用せず、常に検証する」という哲学を通じて、ネットワークが武器にされないようにすることを支援します。

ネットワーク全体を継続的にチェックすることで、認証された正規のユーザーとアカウントによってのみリソースにアクセスできるようにします。これを補完するのが、マイクロセグメンテーション、マイクロペリメタ、包括的な可視化、分析、自動化、および適切に統合されたセキュリティスタックです。

ゼロトラストに加えて、サービス妨害(DoS)攻撃を防ぐには、脅威インテリジェンスが重要です。DDoSボットネットのIPアドレスや、DDoS攻撃によく使われる脆弱なサーバー、リアルタイム脅威検知、人工知能(AI)/機械学習(ML)機能、自動化された防御フィルタの展開など、現在のDDoS攻撃活動に関するタイムリーなデータを組み合わせて活用すれば、組織はDDoS攻撃緩和のための対策が可能になります。

A10ネットワークスがボットネットによるDDoS攻撃を緩和する方法

インテリジェントで自動化されたA10のDDoS対策ソリューションA10 Defend Suiteは、膨大な種類のDDoS攻撃を緩和するインテリジェントなDDoS対策ソリューションを提供します。IoTベースのDDoS攻撃が増加する中、当社のDDoS対策ソリューションは、要求の厳しい時代にサービスの継続的な可用性を保証します。

A10のセキュリティリサーチャーは、定評のあるDDoS脅威レポートを年次で発行するなど、DDoS脅威インテリジェンスの最先端で活躍しています。A10は、組織がフルスペクトラムのDDoS保護を実現できるよう、包括的で統合されたシステムを提供します。

こちらの記事にも興味ありますか?

DDoS脅威インテリジェンスレポート

「DDoS攻撃の発生源と増加率」「ロシアとウクライナの紛争による影響」など、調査結果を元に解説。本レポートでは、DDoSの世界における最新の動向を紹介し、セキュリティ体制を改善し、壊滅的なDDoS攻撃からリソースを保護するために役立つ情報をお伝えします。

資料ダウンロード