TLS1.2と1.3の違い

TLS 1.3 では、TLS 1.2に比べていくつかの改善が行われています。最も顕著なのは、より高速な TLS ハンドシェイクと、よりシンプルで安全な暗号スイートです。

Transport Layer Security(TLS)は、オンラインでのプライバシー確保の基礎となる技術です。Hyper Text Transfer Protocol Secure(HTTPS。HTTPプロトコルの拡張版)を用いてインターネット上でデータをやり取りする際、暗号化プロトコルであるTLSによってデータは暗号化され、接続を認証します。ユーザーがウェブサイトにアクセスすると、ブラウザはそのサイトにTLS証明書があるかどうかを確認します。証明書がある場合、ブラウザはTLSハンドシェイクを行い、証明書の有効性を確認し、サーバーを認証します。2つのサーバー間でリンクが確立されると、TLS暗号化とSSL復号により安全なデータ転送が可能になります。

1999年1月の最初に定義されて以来、TLSは更新を繰り返してきました。最新のTLS 1.3は、2018年8月にリリースされました。TLS 1.2と1.3の違いは広範囲かつ重要で、パフォーマンスとセキュリティの両面で改善を実現しています。同時に、TLS 1.2は既知の脆弱性がなく、企業での使用に適していることから、依然として広く使用されています。TLS 1.3にいつアップグレードするかは、多くの企業にとって未解決の問題です。

SSLとTLSの違いとは?

Secure Sockets Layer(SSL)は、後継のTransport Layer Security(TLS)と同様に、HTTPを拡張してインターネット接続を認証し、ネットワーク上のデータ通信の暗号化とSSL復号を可能にする暗号化プロトコルです。実際、TLSはSSLを直接進化させたもので、SSLプロトコルのセキュリティ上の脆弱性に対処するために導入されました。両者の違いは、より強力な暗号化アルゴリズムや、TLSが提供する異なるポートで動作する能力など、比較的小さなものです。この2つの用語は互換性があり、同じ証明書をTLSとSSLの両方で使用することができます。それでも、すべてのSSLリリースは非推奨であり、最新ブラウザのほとんどはもはやこのプロトコルをサポートしていません。

TLS 1.2 vs TLS 1.3:主な違いとは?

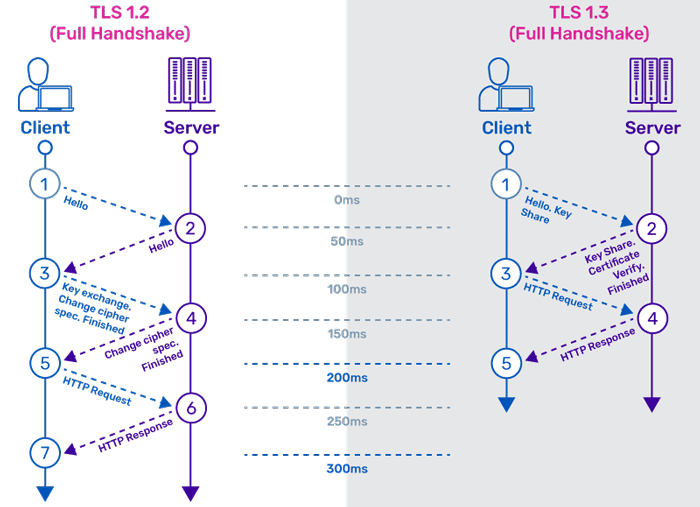

TLS 1.3は以前のバージョンと比較していくつかの改良が施されており、特にTLSハンドシェイクの高速化と、よりシンプルで安全な暗号スイートが特徴的です。0-RTT (Zero Round-Trip Time)鍵交換は、TLSハンドシェイクをさらに効率化します。これらの変更により、性能の向上とセキュリティの強化が実現されています。

TLSハンドシェイクの高速化

TLSの暗号化とSSLの復号にはCPU処理に時間がかかり、ネットワーク通信に遅延が生じるため、パフォーマンスがやや低下します。TLS 1.2では、最初のハンドシェイクは平文で行われたため、ハンドシェイクでさえも暗号化および復号する必要がありました。一般的なハンドシェイクでは、クライアントとサーバーの間で5~7個のパケットが交換されるため、接続にかなりのオーバーヘッドがかかっていました。バージョン1.3では、サーバー証明書の暗号化がデフォルトで採用され、TLSハンドシェイクは0〜3パケットで実行できるようになり、このオーバーヘッドを削減または排除して、より高速で応答性の高い接続を可能にしました。

よりシンプルで強力な暗号スイート

バージョン1.3では、TLSのハンドシェイクでやり取りするパケット数の削減に加えて、暗号化に使用する暗号スイートのサイズも縮小されています。TLS 1.2およびそれ以前のバージョンでは、暗号学的に弱点のある暗号を使用すると、セキュリティ上の脆弱性が発生する可能性がありました。TLS 1.3では、Perfect Forward Secrecy(PFS)をサポートしないアルゴリズムを含め、現時点で既知の脆弱性がないアルゴリズムのみをサポートしています。また、今回のアップデートにより、すでにTLS接続を行っているクライアントとサーバーが新たなパラメータをネゴシエーションし、新たな鍵を生成する「再ネゴシエーション」の機能を削除し、リスクを増大させる可能性がある機能を削除しました。

ゼロラウンドトリップタイム(0-RTT)

SSL と同様、TLS は安全なセッションを確立するために鍵の交換に依存しています。以前のバージョンでは、静的なRSA鍵かDiffie-Hellman鍵のどちらかを使って、ハンドシェイク中に鍵を交換することができましたが、TLS 1.3では、RSAはすべての静的な(非PFS)鍵交換とともに削除され、一時的なDiffie-Hellman鍵は保持されました。不正にアクセスされた場合にセキュリティが損なわれる可能性がある静的鍵に対するセキュリティリスクを排除するとともに、Diffie-Hellman系にのみ依存することで、クライアントは鍵生成に必要なランダム値や入力を「Hello」中にサーバー送信することができます。ハンドシェイクのラウンドトリップを排除することで、時間の節約になり、サイト全体のパフォーマンスも向上します。さらに、以前にアクセスしたことのあるサイトにアクセスする場合、クライアントはサーバーへの最初のメッセージで、前のセッションの事前共有鍵(PSK)を利用してデータを送信することができ、これにより「ゼロラウンドトリップタイム」(0-RTT)が実現します。

A10のTLS/SSL暗号化、復号対応について

暗号化されたトラフィックはセキュリティの死角を作り、攻撃者がマルウェア、ランサムウェア、その他組織を標的とするサイバー攻撃を隠すことに利用されます。A10 のSSL/TLS可視化ソリューション SSLインサイトは、パフォーマンスに影響を与えることなく受信トラフィックを解読し検査する効率的な方法を提供することで、TLS暗号化によって生じる死角を解消します。 A10のソリューションは、ネットワーク環境内の各セキュリティデバイスが順番にデータを復号、検査、再暗号化する代わりに、データを一度復号し、セキュリティスタックの各要素で検査し、その後再暗号化することを可能にします。暗号化のための暗号スイートの選択を調整できるフルプロキシとして動作し、TLS 1.2 と TLS 1.3 の両方をサポートし、将来のバージョンも同様にサポートする予定です。このように、SSLインサイトは、TLS 1.3 がもたらす課題に対応すると同時に、ネットワークの耐障害性を高め、将来性を確保することができます。

暗号化通信に対するマルウェア対策・ファイル無害化・データ損失防止

「エンドポイントセキュリティだけでは標的型攻撃は防げないのか?」― 本書ではこの疑問に答えます。

近年のサイバー攻撃手法を解説した上で、今まで不可能だった暗号化通信にも対応したファイル無害化・マルウェア対策・情報漏洩防止などを用いて、巧妙化する攻撃に対応する方法を解説します。